Découvrons plus en détail la technologie d’analyse d’Emsisoft

![]() L’équipe de développeurs d’Emsisoft travaille d’arrache-pied pour vous proposer continuellement des améliorations significatives en termes de vitesse et d’optimisation. Nos tutoriels vidéo vous renseignent certes comment utiliser nos différents types d’analyse, mais savez-vous comment fonctionne la technologie qui les propulse ? Levons ensemble le voile pour découvrir plus en avant la technologie derrière la performance des produits Emsisoft.

L’équipe de développeurs d’Emsisoft travaille d’arrache-pied pour vous proposer continuellement des améliorations significatives en termes de vitesse et d’optimisation. Nos tutoriels vidéo vous renseignent certes comment utiliser nos différents types d’analyse, mais savez-vous comment fonctionne la technologie qui les propulse ? Levons ensemble le voile pour découvrir plus en avant la technologie derrière la performance des produits Emsisoft.

- Deux moteurs valent mieux qu’un

- Méthodes d’analyse disponibles

- Fonctions avancées d’analyse

- Fonctions de productivité

- Nettoyage d’infections

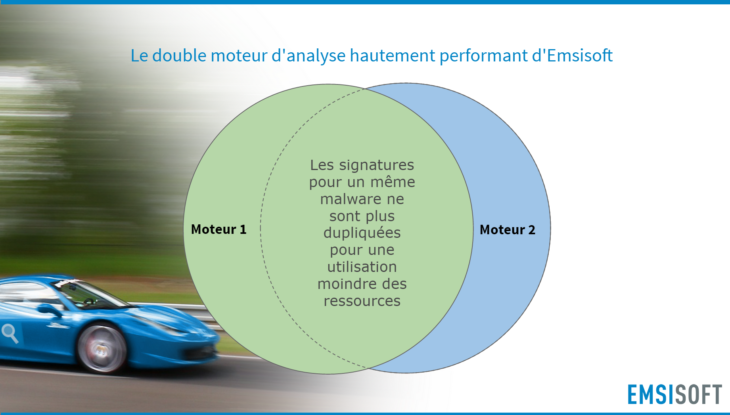

1. Deux moteurs valent mieux qu’un

La puissance de détection avancée de notre technologie d’analyse repose en partie sur l’utilisation d’un double moteur. Nous nous sommes engagés à vous apporter la meilleure technologie d’analyse possible et c’est pourquoi nous avons conçu notre logiciel en toute flexibilité, afin de substituer des moteurs tiers quand la situation l’exige.

Vous vous souvenez peut-être qu’en 2012, nous sommes passés d’Ikarus à Bitdefender. Cette adéquation performante entre nos développements technologiques et une vision future centrée sur des développements d’antivirus de pointe nous permet de garder une longueur d’avance.

Détection avancée sur base des signatures

Le moteur que nous avons conçu vient compléter le deuxième moteur Bitdefender. Ensemble, ils fonctionnent harmonieusement pour une efficacité maximisée.

Nous détectons les programmes indésirables, notamment en examinant leurs signatures. Nous entendons par là que nous recherchons des programmes aux signatures uniques (comparables à leurs empreintes digitales) et analysons votre PC en conséquence afin d’y débusquer d’éventuelles menaces.

Chez Emsisoft, nous consacrons la majorité de notre temps de recherche à créer des signatures permettant de détecter des PUP (Programmes potentiellement indésirables) et à élaborer des codes de suppression de malware sur mesure afin de solutionner des infections spécifiques. Plus tôt cette année, nous avons fait les comptes et avons découvert que plus de 74 % des PUP détectés le sont par un composant du moteur d’analyse que nous avons nous-mêmes développé.

Un double moteur pour des performances maximisées

Recourir à deux moteurs signifie que nous sommes mieux équipés pour vous proposer de nouvelles signatures contre les menaces. Parfois, nous sommes tellement rapides que nous détectons des menaces et, dans l’heure, concevons déjà des signatures pour les contrer.

Quant à l’utilisation de la mémoire, vous n’avez aucun souci à vous faire. Les signatures en double sont nettoyées à intervalles réguliers afin de minimiser l’impact sur la mémoire. 90 % des signatures créées par le moteur Emsisoft sont des doublons et ne sont pas utilisées dans la détection de malware.

Et ne vous préoccupez pas non plus du temps perdu : les fichiers sur votre disque dur ne sont lus qu’une seule fois avant analyse par nos deux moteurs. Nous garantissons ainsi que même si nous utilisons deux moteurs, le temps d’analyse reste optimisé. Ce n’est pas un hasard que notre double moteur d’analyse fonctionne plus rapidement que les moteurs simples de nombreuses grandes marques !

Concrètement, comment les informations recueillies se traduisent-elles en termes pratique ?

Tout simplement : Toutes les détections comportant le suffixe (A) proviennent de notre moteur et celles de suffixe (B) viennent de Bitdefender.

En résumé : Nous pensons qu’il est préférable de recourir à deux moteurs plutôt qu’un, et nous utilisons notre propre technologie pour détecter sur votre ordinateur des menaces qui pourraient autrement passer entre les mailles du filet. L’efficacité reste toutefois notre priorité absolue ! Emsisoft s’efforce de garder la mémoire de votre PC propre et épurée, et de détecter les menaces le plus rapidement possible. Pour comprendre la réelle puissance du deuxième moteur d’analyse dont sont dotés nos produits, consultez l’article complet écrit plus tôt cette année.

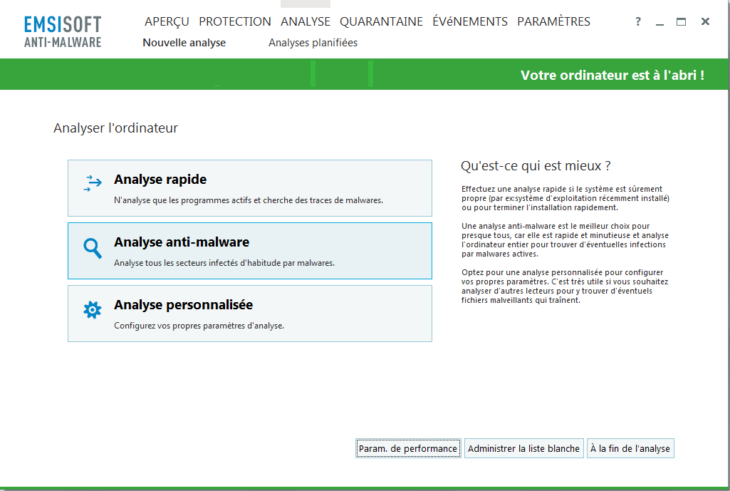

2. Méthodes d’analyse disponibles

Voici un rapide aperçu des méthodes d’analyse disponibles avec l’Emsisoft Emergency Kit, l’Emsisoft Anti-malware et l’Emsisoft Internet Security :

Analyse rapide

Analyse rapide vous propose un rapide aperçu de toutes les infections actives sur votre ordinateur en analysant tous les programmes en cours d’exécution ainsi que leurs modules. Analyse rapide exécute également ce que l’on appelle une analyse de « traces ». Les traces sont des chemins vers des registres et des fichiers connus pour renfermer des malware. En termes plus simples, il s’agit d’une analyse antivirus qui tente de débusquer les traces laissées par les logiciels malveillants afin de localiser ces derniers.

En outre, Analyse rapide examine également les pilotes installés afin de dénicher des rootkits actifs. Un rootkit est un type de logiciel malveillant qui dissimule certains fichiers ou certaines clés de registre aux yeux des méthodes de détection traditionnelles afin que ces fichiers ou clés continuent d’avoir accès à votre ordinateur. Nous discuterons plus en détails des rootkits et de leur fonctionnement lorsque nous examinerons les fonctions d’analyse personnalisée.

Nous recommandons de choisir Analyse rapide pour les analyses automatisées ou programmées après redémarrage voire à l’ouverture des sessions d’utilisateur. L’analyse dure environ 30 s pour s’intégrer facilement dans votre routine quotidienne !

Analyse anti-malware

L’analyse anti-malware s’apparente à l’analyse rapide toutefois elle analyse les fichiers dans tous les dossiers réputés renfermer des infections par malware. Notre analyse identifie le terrain de jeu des malware : une centaines de zones populaires. Un des avantages du malware est qu’il est assez facile de prévoir où il décidera de se loger. Mais ne pensez pas que l’équipe d’Emsisoft se repose sur ses lauriers ! Au contraire, nos analystes s’évertuent à débusquer toutes les nouvelles zones de prédilection et d’actualiser le logiciel dans les minutes qui suivent la découverte d’une nouvelle zone afin que les applications d’Emsisoft soient toujours au top du top.

Nous vous recommandons d’utiliser Analyse anti-malware comme option par défaut quand vous pensez que votre système est compromis. Cette analyse ne détectera pas les fichiers malveillants inactifs mais pas de panique, de tels fichiers inactifs correspondent à des menaces inactives elles-aussi. Vous pouvez supprimer ces fichiers d’un clic, comme vous le feriez d’un vieux fichier Word qui n’est plus pertinent ou d’une photo de vacance peu flatteuse.

Analyse personnalisée

Puisque le mode de l’analyse personnalisée par défaut est l’exécution d’une analyse complète et en profondeur, utilisez cette option si vous souhaitez que chaque recoin soit passé au peigne fin en quête de malware et que chaque fichier sur tous les disques de votre PC soit analysé. L’analyse personnalisée, de par sa nature, prend du temps (beaucoup de temps). Nous recommandons donc de ne pas y recourir souvent ou quotidiennement. Exécutez-la quelques fois par an afin de s’assurer que rien n’a été ignoré.

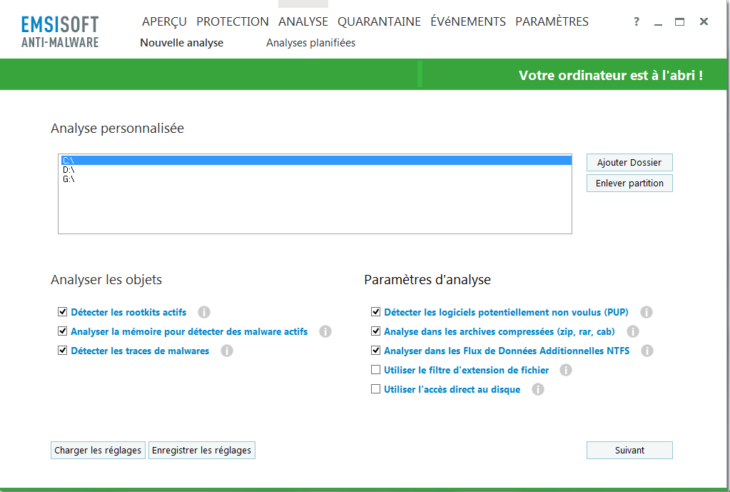

3. Fonctionnalités de l’analyse personnalisée

Une des caractéristiques principales d’une analyse personnalisée est que vous pouvez contrôler vos paramètres d’analyse. Regardez la boîte de dialogue des paramètres de l’analyse personnalisée et vous pourrez y voir toutes les options proposées. Certains d’entre elles sont activées par défaut et d’autres ne le sont pas. Savoir ce dont vous avez besoin est essentiel dans ce cas-ci, toutefois nous avons sélectionné par défaut les meilleures options pour l’utilisateur ordinaire. Nous allons détailler les options ci-dessous afin que vous puissiez vous familiariser avec ce qui peut ou ne peut pas convenir à vos besoins en analyse.

Analyse anti-rootkit

Une analyse traditionnelle de fichiers utilise des API (Interface de programmation d’applications) Windows pour lire les fichiers. Imaginez une API être la base de création des applications de logiciels, élaborée à base de routines et de protocoles.

Malheureusement, même si utiliser une API Windows est un choix judicieux en termes de vitesse et de performance à certains égards, ces API peuvent être manipulées par des rootkits.

Que sont les rootkits ?

Les rootkits peuvent être comparés à des soldats en tenue de camouflage. Ils se fondent dans les systèmes à travers un certain nombre de moyens différents. Pour ce faire, ils ont notamment l’habitude de modifier les listes et tableaux qui indiquent à un système où trouver le code (en jargon, on parle d' »accrochage »).

Lorsque le logiciel antivirus accède à cette liste de fichiers disponibles, le rootkit l’a déjà manipulée de manière à ce qu’un fichier spécifique soit ignoré, celui contenant le malware. Une fois qu’un fichier est rendu invisible de cette façon-ci, votre analyse anti-malware aura beaucoup de mal à le détecter.

Pour trouver les rootkits cachés, notre analyse utilise son propre code d’analyseur du système de fichiers NTFS. Ce code ne fait appel à aucune API Windows courante, ce qui nous donne un avantage certain sur les rootkits furtifs.

Le rootkit peut être en tenu de camouflage, le scanner Emsisoft lui est doté d’une super vision !

Nettoyage des rootkits

Procéder à un nettoyage de rootkits est une opération délicate. Certains rootkits arrivent même à se cacher dans certaines zones du disque dur de votre ordinateur, comme la zone de démarrage. Supprimer simplement ces fichiers se traduit généralement par une incapacité à démarrer l’ordinateur.

Nos spécialistes viennent en aide à de nombreuses victimes ayant succombé aux tentatives négligentes de nettoyage d’autre produits anti-malware. Nous savons donc pertinemment l’importance d’utiliser une source de confiance.

Les rootkits doivent généralement être supprimés manuellement et c’est pourquoi notre système d’analyse vous demandera de consulter nos experts en suppression de rootkits au moment de les nettoyer. Les spécialistes d’Emsisoft analyseront et identifieront le type de rootkit impactant votre système avant de vous indiquer étape par étape comment le supprimer sans mettre en danger la stabilité du système de votre ordinateur.

Peut-être vous demandez-vous pourquoi toutes nos analyses ne se fient pas à notre propre système d’analyse. La réponse est simple : il n’est pas facile de lire directement depuis le système de fichiers (accès direct au disque), et ce processus est bien plus lent que si l’on utilise des API de Windows. Si nous pouvions faire autrement, soyez assuré que nous utiliserions notre propre code d’analyseur de système de fichiers NTFS pour toutes nos analyses.

Analyse de traces

Il existe trois types d’analyse de traces (une analyse des traces que le malware laisse derrière lui):

-Traces dans un fichier : il s’agit des chemins des fichiers exécutables sur le disque dur qui sont utilisés exclusivement par des logiciels malveillants connus. Ce sont essentiellement des traces seules laissées dans le disque dur, indépendantes des dossiers de tout autre programme.

Par exemple : C:\windows\explore.exe (peut être combiné à exploreR.exe).

-Traces dans un dossier : il s’agit des traces similaires à celles trouvées dans un fichier, mais que l’on retrouve dans le dossier d’autres applications courantes, comme un dossier de configuration de Google Chrome.

Par exemple : C:\program files (x86)\dossier PUP\.

-Traces dans un registre : il s’agit des entrées de registre dans la base de données du système qui indiquent un logiciel malveillant. Une trace dans un registre indique une infection dans les paramètres mêmes de l’ordinateur en question. Ce sont les traces les plus dangereuses, et les virus associés peuvent ralentir considérablement la vitesse de votre ordinateur.

Par exemple : HKLM\Logiciel\Windows\Version actuelle\Exécuter.

Il est important de noter que si une trace de malware est détectée, cela ne signifie pas nécessairement qu’une infection soit active. Il se pourrait que les traces correspondent aux restes d’une tentative de nettoyage antérieure n’ayant pas entièrement aboutie. Les traces d’infection vous indiquent qu’il convient de rester sur ses gardes et de se pencher sur le problème.

Généralement, quand une infection est active, les traces se trouvent à proximité des fichiers en question. Vous pouvez les nettoyer à tout moment.

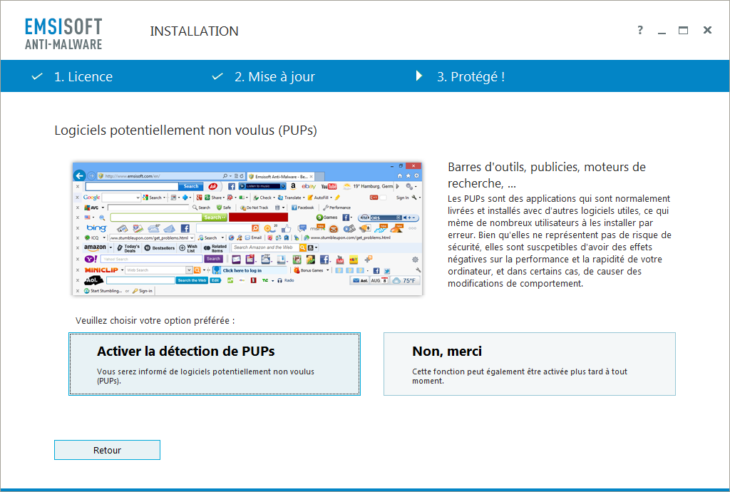

Détection de PUP

Pour des raisons juridiques, nous ne pouvons reprendre dans nos interfaces utilisateur tous les programmes indésirables sous le terme « malware ». Le terme PUP a été inventé par le secteur des antivirus il y a de ça déjà plusieurs années. L’acronyme PUP désigne des programmes potentiellement indésirables. Généralement, les PUP sont développés par leurs créateurs à des fins monétaires. Pour être rentables, ils affichent des publicités, modifient votre fournisseur de moteur de recherche par défaut ou recueillent des données privées dans le but de les vendre à des annonceurs.

La détection de PUP doit être activée dès la première installation de notre logiciel. Dans les produits Emsisoft Anti-Malware et Emsisoft Internet Security, elle peut être activée par après via la boîte de dialogue des paramètres Gardien de fichier.

Analyse des archives compressées

Les archives compressées sont des fichiers qui contiennent un certain nombre d’autres fichiers et qui en rétrécissent la taille. Vous connaissez certainement ce type de fichiers comme ZIP, RAR ou 7Z. Il existe toutefois des centaines d’autres types d’archives compressées moins connus. Même un programme comme EXE peut effectivement être une archive auto-extractible, ce qui signifie qu’il contient d’autres fichiers (permettant ainsi généralement un transfert de données plus efficace).

Un fichier malware encapsulé à l’intérieur d’un fichier d’archive ne peut pas démarrer directement depuis une archive compressée car il doit d’abord être décompressé. Pour cette raison, les archives ne sont généralement pas considérées comme dangereuses au sens propre. En conséquence, de nombreux système d’analyse excluent de leur analyse ces archives ou limite l’analyse des archives aux fichiers de taille avoisinant les 200 Mo.

Décompresser des archives est incroyablement long et utilise une bonne partie des ressources du système. Vous pouvez désactiver la fonction d’analyse des archives si vous comprenez déjà ce qui se passe au sein de vos propres archives et êtes certain qu’il n’existe aucun risque d’infection.

Analyse des flux de données alternatives d‘un système de fichiers NTFS

Malheureusement, ces flux peuvent également être utilisés pour stocker d’autres types de données nuisibles, comme des programmes entiers de logiciels malveillants complets… et le tout dans un fichier texte de 0 octet.

Revenons à aujourd’hui et une extension de fichier d’apparence inoffensive peut potentiellement contenir un code dangereux capable d’être lancé automatiquement via les clés de registre en exécution automatique.

Lorsque l’option d’analyse des flux de données alternatives d’un système de fichiers NTFS est activée, le système d’analyse examinera toutes les couches de données afin d’y détecter des menaces cachées.

Utilisation du filtre d’extension de fichier

Avec le filtre d’extension de fichier, vous pouvez limiter le nombre de fichiers analysés en fonction du type. De nombreux types de fichiers ne peuvent pas être utilisés pour héberger des codes malveillants, et nombreux sont ceux qui pensent initialement que les analyser est une perte de temps.

Par exemple, tous les fichiers exécutables de Windows commencent avec la séquence d’octets « MZ » qui indique au système d’exploitation que le fichier peut être exécuté par l’ordinateur. Vérifier ces séquences d’octets (ou « octets magiques ») est une méthode fiable, et quasiment aussi rapide, que vérifier simplement l’extension de fichier elle-même.

Remarque importante : Cette fonctionnalité est effectivement désactivée dans les paramètres par défaut pour une raison importante. Le système d’analyse ne se contente pas de regarder le nom du type d’extension de fichier mais recherche également des marqueurs spécifiques de ce type de fichier au sein du fichier même. Les extensions de fichier peuvent être facilement modifiées dans le but de tromper un système d’analyse, le contenu lui ne ment pas.

Mode d’accès direct au disque

Comme mentionné ci-dessus, en utilisant notre propre analyseur de système de fichiers NTFS au lieu des API Windows, le système d’analyse est capable de rechercher des fichiers cachés par des rootkits actifs. Le mode d’accès direct au disque permet au système d’analyse d’Emsisoft de contourner les contrôles de sécurité et d’aller directement à un emplacement de fichier pour trouver les malware protégés.

L’inconvénient avec cette méthode est sa durée. Par conséquent, elle ne doit être utilisée que pour des dossiers spécifiques susceptibles de contenir des rootkits. Analyser l’ensemble de votre disque avec cette méthode ne servira pas à grand-chose, voilà pourquoi cette option est désactivée par défaut. L’analyse anti-rootkit utilise toujours la fonction de mode d’accès direct au disque, donc soyez assuré qu’elle est automatiquement configurée pour être utilisée en cas de besoin.

Paramètres de performances

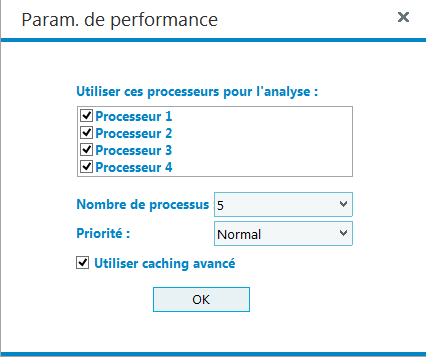

Dans la zone d’analyse du logiciel, vous pouvez voir une option « Paramètres de performance » en-deçà des trois principales méthodes d’analyse. Cliquez dessus pour que s’ouvre une fenêtre contextuelle renseignant les fonctionnalités avancées permettant d’ajuster la vitesse du système d’analyse :

– Processeurs

Par défaut, tous les processeurs disponibles de votre UCT sont utilisés pour l’analyse. Notez que les processeurs quadruple cœur sont habituellement repris comme 8 processeurs virtuels. Vous pouvez désactiver un ou deux d’entre eux si le temps d’analyse semble déjà long et si vous avez besoin d’exécuter un programme consommant un grand nombre des ressources en même temps.

– Nombre de processus

Représentez-vous les processus comme des tâches d’exécution qui fonctionneraient en parallèle, telles des routes que prendraient les informations pour se rendre au cœur.

Si le système d’analyse était doté d’un processus unique (limité à un processus), un fichier serait lu à partir du disque, puis analysé. Ensuite le fichier suivant serait lu et analysé, et ainsi de suite. Grâce à la technologie multi-processus, chaque processeur virtuel peut analyser un fichier en même temps sans interrompre les autres.

Par défaut, le nombre de processus correspond au nombre de processeurs disponibles + 1. La raison en est qu’un processus exigeant peu de l’UCT est utilisé pour lire les données du disque dur (car généralement procéder à une lecture parallèle n’est pas une option), puis les fichiers sont répartis entre tous les processeurs pour procéder une analyse simultanée. Cette tâche est la plus lourde pour une UCT.

– Priorité

Par défaut, Windows alloue à chaque programme un pourcentage de l’ensemble des ressources matérielles disponibles (le temps UCT). Vous pouvez toutefois définir une priorité plus ou moins élevée pour le système d’analyse d’Emsisoft. Utilisez une valeur supérieure à la valeur standard afin que les analyses se terminent dans un délai plus court (même si d’autres programmes sont en cours d’exécution). Utilisez une valeur inférieure à la valeur standard si les programmes que vous utilisez pour travailler requièrent une plus grande priorité. Cette option est préférable si peu vous importe combien de temps l’analyse prend pour autant que cela ne perturbe pas votre travail.

– Utiliser caching avancé

Caching signifie la mise en cache des fichiers qui se sont avérés être sûrs afin qu’ils ne soient pas analysés maintes et maintes fois. Par exemple, si un fichier figure sur votre ordinateur depuis très longtemps et a déjà été plusieurs fois analysés sans qu’aucun problème n’ait été détecté, il est très peu probable qu’il soit malveillant. Une logique intelligente estime la probabilité que le fichier soit sûr afin de le passer pour continuer l’analyse.

4. Fonctionnalités de productivité

Analyse du menu contextuel dans Explorer (non disponible dans l’Emsisoft Emergency Kit)

Le web regorge de chevaux de Troie et de spamgiciels, n’attendant qu’une chose : pénétrer dans votre système. Une analyse de menu contextuel peut s’avérer une bonne méthode de prévention empêchant tout infection par des virus en première instance.

Emsisoft Anti-Malware et Emsisoft Internet Security s’intègrent parfaitement à Windows Explorer pour un gain de temps non négligeable si vous procédez fréquemment à des analyses. Un simple clic du bouton droit sur un fichier ou un dossier dans Explorer puis un autre clic sur “Analyser avec Emsisoft” dans le menu contextuel vous permettra de lancer une analyse personnalisée.

Analyse de ligne de commande

Un système d’analyse des lignes de commande convient parfaitement aux professionnels qui n’ont pas besoin d’une interface utilisateur graphique pour exécuter leurs analyses. Si vous n’êtes pas certain de comprendre ce dont il est question ne vous inquiétez pas ! Il s’agit d’un programme dont vous pouvez vous passer.

Le système d’analyse des lignes de commande d’Emsisoft propose une interface complète de lignes de commande comprenant toutes les fonctionnalités d’un système similaire se basant sur Windows. Il est principalement utilisé pour les analyses automatisées, lancées par d’autres scripts ou programmes mais ayant besoin d’une valeur renvoyée pour continuer le traitement. Découvrez-en davantage sur les paramètres du système d’analyse des lignes de commande disponibles ici.

5. Nettoyage des infections

Détecter une menace active n’est qu’une étape du sinueux chemin menant à l’assainissement d’un ordinateur. Le nettoyage est en fait un processus plus difficile que la détection de PUP parce que les logiciels malveillants font leur possible pour éviter toute suppression. Voici quelques exemples de mécanismes de prévention de nettoyage que les malware utilisent pour s’incruster dans votre ordinateur :

– Verrouillage de fichier

Certains malware sont capables de verrouiller des fichiers. Si un fichier est verrouillé, il ne peut être supprimé. Il est possible d’opérer un verrouillage en s’assurant qu’un programme reste toujours en exécution.

– Double contrôle

Cette méthode d’infection voit l’installation d’un malware sous forme de deux programmes. Si vous en neutralisez un, l’autre le remarquera et le relancera immédiatement. Si vous neutralisez alors le deuxième, le premier le relancera, et ainsi de suite.

– Dissimulation

Comme indiqué auparavant, les rootkits manipulent les API de système pour rester cachés. Si un fichier ne peut être vu, il ne peut être supprimé, n’est-ce pas ?

Autoexécution comme composant de système

Certaines menaces se chargent dans les programmes que votre système d’exploitation exécute automatiquement lorsque vous démarrez votre ordinateur. Si vous essayez de les neutraliser, s’affichera alors l’écran bleu tant redouté et l’ordinateur se figera. Si vous supprimez l’entrée en exécution automatique, le malware reprendra instantanément.

Comment Emsisoft nettoie les infections

Pour parer aux tactiques des malware, nous avons développé notre propre moteur de nettoyage sophistiqué. Il nettoie environ 100 emplacements dans le système de registre et de fichiers susceptibles d’être détournés pour que se lance automatiquement le malware au démarrage du système.

Pour parer aux tactiques des malware, nous avons développé notre propre moteur de nettoyage sophistiqué. Il nettoie environ 100 emplacements dans le système de registre et de fichiers susceptibles d’être détournés pour que se lance automatiquement le malware au démarrage du système.

Si un fichier est verrouillé, nos moteurs de nettoyage programmeront la suppression du malware en question au prochain redémarrage du système en appliquant une méthode qui empêchera les malware de bloquer toute suppression future. En outre, notre moteur restaure les valeurs par défaut d’un nombre d’emplacements d’exécutions automatiques qui rendraient le système inutilisable si vous veniez à simplement supprimer les entrées de malware. Lors de sa suppression, une copie de la quarantaine de chaque menace est enregistrée pour analyse ou restauration future (à moins que vous n’ayez choisi l’option « Supprimer » plutôt que « Mise en quarantaine »).

Que se passe-t-il alors quand un fichier est en « mis en quarantaine » ? Mettre en quarantaine signifie qu’un fichier est encapsulé dans un fichier conteneur chiffré et sécurisé afin qu’il ne puisse endommager aucun autre fichier ni aucune application sur votre système. Nous vous recommandons de toujours utiliser la fonction de mise en quarantaine, car il est possible que le fichier qui ait été détecté soit inoffensif (un faux positif) ou qu’il soit nécessaire de le conserver pour examen plus approfondi ou dissection par nos experts. Vous pouvez supprimer les fichiers de quarantaine après deux semaines s’il s’avère qu’ils sont en fait inoffensifs.

Analyse et nettoyage de fichiers sur des réseaux partagés

Bien qu’il soit possible d’analyser des fichiers situés sur d’autres machines d’un réseau partagé, nous ne recommandons pas de le faire. Vous pourriez penser ainsi gagner du temps plutôt que d’opérer sur la machine elle-même ou qu’il est préférable que vous vous connectiez à distance à cette machine, mais soyez conscient que l’analyse de fichiers distants comporte quelques limitations majeures de par la nature de la procédure :

- Il est impossible d’analyser la mémoire ou de procéder à une analyse des traces ou une analyse anti-rootkit car ces analyses requièrent le fonctionnement des API du système d’exploitation qui ne sont accessibles que localement. Vous ne pouvez procéder qu’à une analyse des fichiers via des procédures de lecture de fichiers standard, ce qui signifie que le mode d’accès direct au disque n’est non plus disponible.

- Il est également impossible de procéder à un nettoyage car la suppression d’un fichier de malware actif détecté sans suppression de ses entrées en exécution automatique se traduirait probablement par un plantage de l’ordinateur, empêchant même tout redémarrage.

Procédez toujours à une analyse et à un nettoyage localement. Si vous ne souhaitez pas installer notre logiciel pour le faire, optez pour l’Emsisoft Emerngency Kit qui est entièrement portable et ne nécessite aucune installation.

Que vous soyez un expert en antivirus ou un internaute occasionnel, nous espérons que ces informations vous aideront à comprendre exactement comment la technologie de pointe d’Emsisoft fonctionne pour protéger votre ordinateur contre les malware.

Nous vous souhaitons une excellente journée, sans aucun malware !