Die heutige Bedrohungslandschaft unterliegt ständigen Veränderungen und es werden immer wieder neue Schwachstellen und Angriffsmethoden gefunden. Insofern ist eine mehrstufige Abwehrstrategie in der Cybersecurity auch nicht länger ein Komfort sondern eine Notwendigkeit.

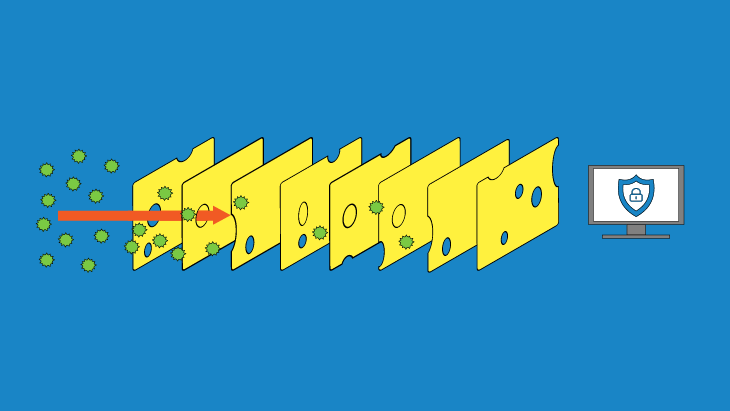

Anhand des Schweizer-Käse-Modells lässt sich nachvollziehen, wieso es zur Beseitigung von Risiken erforderlich ist, mehrere unabhängige Schutzebenen zu haben, die sich überschneiden. Sollte bei einem Angriff eine Ebene durchbrochen werden, stehen im Gegensatz zu einem einzelnen Schutzwall bei einem mehrstufigen Ansatz weitere Ebenen bereit, um diesen aufzuhalten. Auf diese Weise wird die Widerstandsfähigkeit in der Cybersicherheitsumgebung maßgeblich erhöht.

Wie funktioniert das Schweizer-Käse-Modell?

Das Schweizer-Käse-Modell ist ein Konzept zur bildlichen Darstellung, wie sich einzelne Sicherheitsebenen mit ihren jeweiligen Stärken und Schwächen ergänzen, um ein undurchdringliches Abwehrsystem zu bilden.

Die Herkunft des Schweizer-Käse-Modells

Das Schweizer-Käse-Modell wurde 1990 von Dante Orlandella und James Reason an der Universität von Manchester entwickelt, um Risikoanalysen und mehrstufige Sicherheit besser zu erläutern. Das theoretische Modell fand seither weite Anwendung zum Analysieren und Vorbeugen von Unfällen in einer Vielzahl von Branchen, insbesondere der Luftfahrt, der Konstruktion, dem Gesundheitswesen oder dem Katastrophenschutz. Es stellt die Abwehr eines Unternehmens bildlich als Käsescheiben dar, wobei die Löcher in jeder Scheibe die innewohnenden Schwachstellen oder möglichen Bruchstellen repräsentieren.

Erläuterung des Schweizer-Käse-Modells

Stellen Sie sich eine Hochsicherheitseinrichtung wie einen Banktresor vor, die darauf ausgelegt ist, Wertgegenstände zu beschützen. Dieser Tresor wird nicht nur von einer einzelnen Sicherheitsvorkehrung geschützt, sondern setzt auf ein mehrstufiges Verteidigungssystem. Die erste Ebene könnte dabei die Tresortür als physikalische Barriere darstellen. Dann wären da noch die Überwachungskameras, Bewegungsmelder, Alarmsysteme und möglicherweise biometrische Zugangskontrollen. Jede dieser Ebenen hat, wie auch die Käsescheiben, ihre Schwachstellen (Löcher). Kombiniert man diese jedoch miteinander, gleichen sie diese Schwachstellen untereinander aus und erhöhen damit die Sicherheit als Ganzes.

Die Grundaussage des Schweizer-Käse-Modells besteht also im Wesentlichen darin, dass keine Sicherheitsmaßnahme absolut sicher ist, sofern sie einzeln eingesetzt wird. Werden jedoch mehrere Maßnahmen miteinander kombiniert, lässt sich ein hervorragender Schutzwall vor Bedrohungen errichten, da die Schwachstellen der einen Ebene von den Stärken einer anderen ausgeglichen werden.

Bedeutung in der Cybersecurity

In der Cybersecurity spielt dieses Modell eine entscheidende Rolle. Wie auch bei der mehrstufigen Verteidigung eines Banktresors ist für die digitale Sicherheit ein ähnlicher Ansatz erforderlich. Ein Antivirenprogramm stoppt beispielsweise bekannte Bedrohungen. Doch was passiert bei einem Zero-Day-Angriff? An diesem Punkt kommen weitere Ebenen wie Firewalls, Angriffserkennungssysteme und Verhaltensanalysen ins Spiel.

Jede Ebene einer Cybersicherheitsstrategie dient einem bestimmten Zweck und spricht auf unterschiedliche Arten von Bedrohungen und Schwachstellen an. Einige Ebenen sind darauf ausgelegt, Angriffen vorzubeugen, während andere Ebenen diese erkennen und wieder andere darauf reagieren sowie deren Auswirkungen abschwächen sollen.

Indem sie ihre Abwehr mehrstufig gestalten, können Unternehmen ein Cybersecurity-System einrichten, bei dem ihre wichtigen digitalen Daten dank der übrigen Ebenen weiterhin geschützt bleiben, selbst wenn es einer Malware gelingen sollte, eine der Ebenen zu durchdringen. In einer Umgebung, in der die Natur der Bedrohungen so dynamisch ist wie die Technologie, auf die sie abzielen, ist dieser sich überschneidende und vielseitige Ansatz unverzichtbar.

Wie wird das Schweizer-Käse-Modell auf Emsisoft-Lösungen angewendet?

Durch den Einsatz verschiedener Schutzebenen geht Emsisoft wirkungsvoll auf die verschiedenen Facetten und Phasen einer Cyberbedrohung ein. So wird sichergestellt, dass die Schwachstellen in einer Ebene von den Stärken der anderen Ebenen ausgeglichen werden.

Scheibe 1: Webfilter – hostbasierter Schutz

Die erste Abwehrlinie im Cybersicherheitsarsenal von Emsisoft ist der hostbasierte Webfilter. Diese Ebene funktioniert wie die Außenwände eines Tresors, indem sie die erste Barriere für mögliche Bedrohungen darstellt. Der Webfilter blockiert Verbindungen zu schädlichen Hosts, wozu eine umfangreiche Datenbank aus gefährlichen Hosts und IPs eingesetzt wird.

Diese Datenbank wird beständig aktualisiert, um auch vor den neuesten bekannten Bedrohungen zu schützen. Da die Ebene hostbasiert arbeitet, funktioniert sie in allen Browsern und den meisten Anwendungen. Damit bietet sie einen breit gefächerten Schutz vor einer Vielzahl von Cyberbedrohungen – von Malware über Phishing bis hin zu potenziell unerwünschten Programmen.

Scheibe 2: Browsererweiterung – URL-basierte Sicherheit

Der hostbasierte Webfilter wird von der Browsererweiterung Emsisoft Browser Security ergänzt, einer URL-basierten Sicherheitsebene. Sie lässt sich mit dem Überwachungssystem des Tresors vergleichen, da sie auf die digitale Umgebung Ihres Browsers zugeschnitten ist. Die Erweiterung dient dazu, Zugriff auf schädliche Websites zu verhindern, die für die Verbreitung von Malware und Phishing-Angriffe bekannt sind.

Im Gegensatz zum großflächig ausgelegten Webfilter arbeitet diese Ebene detaillierter, indem sie schädliche Inhalte basierend auf URL-Mustern herausfiltert. Da lediglich Hash-Werte mit einer lokalen Liste aus Mustern abgeglichen werden, wird die Privatsphäre der Anwender respektiert und sie können sicher im Internet surfen, ohne dass ihre personenbezogenen Daten gefährdet werden.

Scheibe 3: Signaturbasierter Scanner

Das signaturbasierte Scannen ist ein wichtiger Bestandteil von Emsisofts Abwehrstrategie. Diese Ebene ist mit dem biometrischen Scanner in einem Hochsicherheitssystem vergleichbar. Hierbei erfolgt eine gründliche Analyse von Malware-Beispielen, um einzigartige Muster und Signaturen zu erkennen. Diese werden in einer kontinuierlich aktualisierten Datenbank gesammelt, mithilfe derer die Emsisoft-Software in Echtzeit überwachen und Bedrohungen erkennen kann, die diesen bekannten Signaturen entsprechen.

Das Scannen ist besonders wirkungsvoll gegen etablierte Malware-Versionen, wodurch es einen zuverlässigen Schutz vor bekannten Bedrohungen bietet. Wird eine Übereinstimmung erkannt, werden sofort Aktionen wie das Verschieben in Quarantäne oder Löschen ausgelöst, um schnellstmöglich auf bekannte Gefahren zu reagieren.

Scheibe 4: AMSI-Scans und Windows-Integration

Die Integration von Emsisoft in die AMSI (Anti-Malware Scan Interface) und IOfficeAntivirus-Schnittstelle von Microsoft entspricht den fortschrittlichen Kommunikationssystemen innerhalb einer Hochsicherheitseinrichtung. Sie stellt eine nahtlose Koordination der Abwehrmechanismen sicher.

Diese Schutzebene verbessert die Windows-internen Sicherheitsfunktionen, indem der OnExecution-Scantechnologie von Emsisoft Zugriff auf Dateien und Anwendungen genehmigt wird, um deren Sicherheit zu überprüfen. Da die Schnittstellen von den meisten modernen Browsern, Script Interpretern und Office-Programmen eingesetzt werden, spielt diese Integration eine entscheidende Rolle dabei, den Schutz des Betriebssystems und von Drittanwendungen zu verstärken.

Scheibe 5: Reputationsabgleich (Cloud)

Der Reputationsabgleich über Emsisofts Cloud fungiert wie ein hochentwickeltes Zugangskontrollsystem, bei dem jede Person mit einer umfassenden Datenbank aus bekannten Personen abgeglichen wird. Hier besteht die Datenbank aus den Reputationsdaten von mehr als einer Milliarde Dateien. Dadurch lässt sich für jede von dem System gefundene Datei eine umfangreiche Hintergrundüberprüfung durchführen. Ist der Ruf einer Datei oder deren Erkennungsverlauf fragwürdig, wird diese Ebene aktiv. Auf diese Weise werden Fehlalarme minimiert und zielgerichtete Reaktionen auf tatsächliche Bedrohungen erleichtert.

Scheibe 6: Verhaltensanalyse und Systemüberwachung

Emsisofts Verhaltensanalyse ist ein unverzichtbares Element seiner mehrstufigen Abwehr. In der Hochsicherheitseinrichtung entspräche sie dem aufmerksamen Überwachungspersonal. Diese fortschrittliche Ebene befindet sich zwischen dem Betriebssystem und den Anwendungen. Sie überwacht das System kontinuierlich auf ungewöhnliche Aktivitäten und Verhaltensmuster, die auf bösartige Absichten hindeuten. Dabei beschränkt sie sich nicht nur auf statische Heuristik, sondern umfasst eine dynamische Analyse von Systemveränderungen und möglichen Bedrohungen, wie unberechtigtes Einschleusen von Code oder Download-Trojaner.

Die Verhaltensanalyse kann eine Reihe ausgeklügelter Bedrohungen erkennen und aufhalten, wozu auch Schädlinge gehören, die heimlich den Betrieb des Systems zu manipulieren versuchen. Dazu gehört auch die Überwachung von Änderungen an wichtigen Systemkomponenten wie der Hosts-Datei und der Registrierung.

Indem Emsisoft sofort auf etwaige unerlaubte Änderungen reagiert, werden die Integrität und Sicherheit der Betriebsumgebung aufrechterhalten. Auf diese Weise wird sichergestellt, dass selbst die subtilsten oder neuesten Formen von Malware erkannt und neutralisiert werden, bevor sie Schaden anrichten können. Dieser aktive Ansatz ist elementar, um sowohl vor bekannten Bedrohungen als auch raffinierten und vollkommen neuen Malware-Arten zu schützen.

Darüber hinaus können die Lösungen von Emsisoft auch mit Advanced Persistent Threats (APTs) umgehen. Dabei handelt es sich um ausgeklügelte, langfristig ausgelegte Cyberangriffe, die häufig zum Datendiebstahl eingesetzt werden. Emsisoft erkennt und neutralisiert diese versteckten Eindringlinge wirkungsvoll, indem es die Eigenschaften der Verhaltensanalyse mit den durch die Überwachung des Remotedesktopprotokolls (RDP) gewonnenen Erkenntnissen kombiniert.

Diese Technologien ermöglichen ein frühzeitiges Erkennen und Eingreifen, um MSP-Umgebungen vor Datenschutzverletzungen und langfristigem unerlaubten Zugriff zu schützen.

Scheibe 7: Windows-RDP-Angriffserkennung

Die Windows-RDP-Angriffserkennung lässt sich mit einem spezialisierten Überwachungssystem vergleichen, das heimliche Zugangsversuche verhindern soll. Das Remotedesktopprotokoll (RDP) ist ein beliebter Angriffspunkt für Cyberkriminelle. Emsisoft schützt es durch Echtzeitüberwachung der Anmeldeversuche. Werden wiederholt Fehlversuche erkannt, wird ein Alarm für einen möglichen Brute-Force-Angriff ausgegeben.

Die aktive Überwachung reagiert sofort auf Eindringversuche per RDP und macht darauf aufmerksam, ähnlich wie ein Sicherheitsprotokoll, das beim Erkennen von unerlaubten Zugangsversuchen die Alarmsirenen auslöst.

Scheibe 8: Schutz vor Exploits

Der Emsisoft-Schutz vor Exploits dient in der Cybersecurity-Suite als aktiver Informations- und Abwehrmechanismus. Mit seiner Hilfe lassen sich Sicherheitslücken in Anwendungen aufspüren und stopfen, die anderenfalls von Cyberkriminellen zur Bereitstellung schädlicher Payloads ausgenutzt werden könnten. Diese Sicherheitsebene hindert Anwendungen daran, schädliche Exploit-Aktivitäten auszuführen. Dazu gehört auch die häufig in Cyberangriffen eingesetzte Taktik, Code in andere Programme einzuschleusen.

Die Absicherung von Anwendungen stärkt Software, die bevorzugt von Cyberkriminellen angegriffen wird. Hierbei werden riskante Prozesse in aktiven Programmen kontrolliert und beispielsweise häufig verwendete Anwendungen wie Microsoft Office und dergleichen daran gehindert, schädliche PowerShell-Skripte auszuführen. Dadurch wehrt Emsisoft nicht nur direkte Angriffe ab, sondern stärkt auch die Widerstandsfähigkeit dieser Anwendungen. Somit sind sie weniger anfällig für Missbrauch, was wiederum die Sicherheit der gesamten Betriebsumgebung erhöht.

Scheibe 9: Umfangreiche Ransomware-Abwehr

Beim Schutz von Ransomware verfolgt Emsisoft einen zweifachen Ansatz. In der Sicherheitseinrichtung käme dieser einem spezialisierten Einsatz- und Rettungsteams gleich. Die Anti-Ransomware-Ebene agiert präventiv und neutralisiert Bedrohungen, bevor sie eskalieren. Sie überwacht auf verdächtiges Verhalten, um für Ransomware typische Aktivitäten zu erkennen. Außerdem kommt ein Informationsnetzwerk zum Einsatz, um frühzeitig neue Versionen zu erkennen.

Ergänzt wird das Ganze durch die Ransomware-Rollback-Funktion, die im Notfall zur Wiederherstellung dient. Wird ein Ransomware-Angriff erkannt, erstellt das System automatisch eine Sicherung aller betroffenen Dateien, um diese schnell und bequem in ihrem Originalzustand wiederherstellen zu können.

Sinngemäß entspricht diese Funktion einem Notfallprotokoll, das nach einer Sicherheitsverletzung schnell kritische Funktionen und Ressourcen wiederherstellt. Gemeinsam bieten diese Ebenen einen umfangreichen Schild gegenüber einer der aggressivsten Malware-Arten. Angesichts eines Ransomware-Angriffs sorgen sie für aktiven Schutz und wirkungsvolle Wiederherstellung.

Scheibe 10: Endpunkterkennung und -reaktion (EDR)

Die EDR-Funktionen von Emsisoft fungieren als umfangreiche Einsatzzentrale, die kontinuierlich ausführliche Telemetriedaten der geschützten Endpunkte überwacht und analysiert. Dieses System ist zur Untersuchung von Vorfällen erforderlich. Sie verschafft tiefe Einblicke in mögliche Bedrohungen und versorgt IT-Teams mit den erforderlichen Tools, um verdächtige Dateien und Prozesse ausführlich zu analysieren.

Durch die Integration des MITRE ATT&CK-Frameworks in Emsisofts EDR wird eine gründliche Analyse der Bedrohungen sichergestellt und es können informierte Entscheidungen zum Umgang mit Cyberbedrohungen getroffen werden. Außerdem verfügt die EDR von Emsisoft über Funktionen wie eine osquery-basierte Bedrohungssuche, eine geräteübergreifende Datenerfassung in Echtzeit sowie die Integration in SIEM-Plattformen von Drittanbietern. Sie ist damit ein unverzichtbares Instrument für ein aktives Cybersecurity-Management.

Scheibe 11: Notfall-Netzwerksperre – Isolation von Geräten

Die Notfall-Netzwerksperre arbeitet wie ein Notfallprotokoll in einer Hochsicherheitseinrichtung, da sie eine Bedrohung isoliert, damit sie sich nicht weiter ausbreiten kann. Über die Funktion lässt sich ein einzelnes Gerät oder auch eine Gruppe von Geräten sofort isolieren. Auf diese Weise wird eine Bedrohung daran gehindert, sich lateral auszubreiten, Daten zu stehlen oder mit bösartigen Steuerservern zu kommunizieren. Dabei bleiben die isolierten Geräte zur weiteren Untersuchung mit Emsisoft Management Console verbunden, um wie bei einer Sicherheitsverriegelung die Kommunikationskanäle für koordinierte Gegen- und Kontrollmaßnahmen offen zu halten.

Scheibe 12: Verhinderung eines Deaktivierens oder Deinstallierens

Wie die Ausfallsicherung in einem Hochsicherheitssystem dient die Emsisoft-Funktion zur Verhinderung eines Deaktivierens und Deinstallierens zum Schutz vor interner Sabotage. Die Ebene sorgt dafür, dass die Sicherheitssoftware nicht unerlaubt deaktiviert oder anders konfiguriert werden kann, selbst wenn sich Angreifer Vollzugriff auf das Gerät verschaffen konnten.

Durch die Einrichtung eines lokalen Administratorpassworts stellt Emsisoft sicher, dass wichtige Sicherheitsmaßnahmen ohne entsprechende Berechtigung weder heruntergefahren noch deinstalliert werden können. Das ist ähnlich wie bei einem Steuersystem für wichtige Bedienelemente, bei dem zur Aktivierung zwei Schlüssel erforderlich sind, um unerlaubte Änderungen zu vermeiden.

Über Emsisoft Management Console können Sie verschiedene Benutzerrichtlinien festlegen. Damit lässt sich einschränken, welche Aktionen über ein mit Emsisoft-Software geschütztes Gerät ausgeführt werden dürfen, was im Falle einer Sicherheitsverletzung für zusätzlichen Schutz sorgt. Hierzu sei jedoch angemerkt, dass diese Maßnahmen zwar einen soliden Schutz für die Sicherheitsumgebung von Emsisoft bieten, Geräte jedoch für andere Formen von Manipulation anfällig sind, wenn es Angreifern gelingen sollte, Administratorrechte in Windows zu erlangen.

Scheibe 13: Überwachung und Stärkung der Windows Firewall

Die Überwachung und Stärkung der Windows Firewall in Emsisofts Sicherheitsansatz lässt sich mit einer fortschrittlichen, manipulationssicheren Grenzverteidigungsanlage einer Sicherheitseinrichtung vergleichen. Die Ebene stellt sicher, dass die Windows Firewall aktiv und immun gegenüber Manipulation durch unberechtigte Nutzer oder Drittprogramme bleibt.

Durch die kontinuierliche Überwachung und das automatische Blockieren jeglicher Versuche, für bestimmte Anwendungen neue Firewall-Regeln anzulegen, stärkt Emsisoft die erste Verteidigungslinie des Netzwerks – ähnlich einer undurchdringlichen Absperrung, die unerlaubtes Betreten oder Bedienen verhindert.

Implementierung des Schweizer-Käse-Modells im Geschäftsumfeld

Praktische Anwendung für Unternehmen

Unabhängig von ihrer Größe oder Branche sind Unternehmen heutzutage einer Vielzahl von Cyberbedrohungen ausgesetzt, die vertrauliche Daten gefährden, den Betrieb stören und das Kundenvertrauen schädigen könnten. Ein Sicherheitsansatz nach dem Schweizer-Käse-Modell bedeutet, ähnlich wie bei den Ebenen von Emsisoft sich überschneidende Schutzmaßnahmen einzusetzen, um ein widerstandsfähiges Verteidigungssystem zu errichten.

Dazu gehören:

- Risikoanalyse: Für eine wirkungsvolle Verteidigung geht es zunächst darum zu verstehen, welchen bestimmten Cybersicherheitsrisiken Ihr Unternehmen ausgesetzt ist. Dazu müssen wertvolle Ressourcen, mögliche Angriffsmethoden und bestehende Schwachstellen identifiziert werden.

- Mehrstufige Sicherheitslösung: Setzen Sie verschiedene Sicherheitslösungen wie Antivirenprogramme, Firewalls, Angriffserkennungssysteme und Mitarbeiterschulungen ein. Jede Ebene ist dabei einem anderen Sicherheitsaspekt gewidmet, was jedoch in Kombination den Gesamtschutz verbessert.

- Regelmäßige Überprüfungen und Aktualisierungen: Die Bedrohungslandschaft entwickelt sich ständig weiter, sodass Sicherheitsprotokolle und -software beständig aktualisiert werden müssen. Mit regelmäßigen Überprüfungen und Aktualisierungen stellen Sie sicher, dass jede Verteidigungsebene weiterhin wirkungsvollen Schutz vor Bedrohungen bietet.

Individuelle Anpassung und Skalierbarkeit

Das Schöne an dem Schweizer-Käse-Modell ist, dass es sich auf unterschiedliche Geschäftsumgebungen anpassen lässt. Für kleine Unternehmen können einige sorgfältig ausgewählte Ebenen bereits maßgeblichen Schutz bieten, ohne die Ressourcen übermäßig zu beanspruchen. Hingegen können große Unternehmen umfangreichere Ebenen einsetzen und beispielsweise fortschrittliche Systeme zur Bedrohungserkennung und -reaktion mit einbinden.

Zusammenfassung

Das Schweizer-Käse-Modells zeigt, dass einzelne Cybersicherheitsebenen nicht unüberwindbar sind, in Kombination jedoch einen hervorragenden Schutzwall vor Bedrohungen hergeben. Dieser mehrstufige Ansatz ist unverzichtbar, wenn sich Unternehmen in einem immer komplexeren Umfeld absichern möchten.

Geschäftsführer und IT-Experten sollten daher ihren aktuellen Cybersicherheitsansatz abwägen und, sofern sie dies nicht bereits tun, eine mehrstufige Sicherheitsstrategie wie die von Emsisoft verfolgen. In einer sich ständig ändernden Landschaft aus Cyberbedrohungen gilt es, ein widerstandsfähiges Verteidigungssystem zu entwickeln, dass sich entsprechend anpassen, weiterentwickeln und verbessern lässt.

Veröffentlicht: 18. März 2021 | Aktualisiert: 16. Februar 2024

Übersetzung: Doreen Schäfer