Ransomware im Fokus: Die Funktionsweise

Zu verstehen, wie Ransomware funktioniert und wie Opfer vor ihr geschützt werden können, ist nicht einfach. Für Anwender, die sich nicht weiter mit Cybersicherheit beschäftigen, werden die zum Vermeiden von Ransomware-Angriffen erforderlichen Maßnahmen höchst komplex erscheinen. Damit wird die Bedrohung nur umso Furcht einflößender, was wiederum den Kriminellen dahinter zugutekommt.

In unserer Emsisoft-Reihe „Ransomware im Fokus“ stellen wir Ihnen die verschiedenen Stadien eines Ransomware-Angriffs vor – von der Infektion über die Malware-Ausführung und Verschlüsselung bis hin zu den Methoden zur Lösegeldzahlung.

Im ersten Teil „Typische Infektionswege“ haben Sie bereits erfahren, über welche Wege Ransomware verbreitet wird.

Im zweiten Teil erklären wir Ihnen, was passiert, nachdem auf den schädlichen Link oder das Dokument geklickt wurde. Wir zeigen Ihnen auch, was die Ransomware mit Ihrem System macht, um die Kontrolle darüber zu erlangen.

Sie möchten genauer wissen, wie Ransomware funktioniert? Dann lesen Sie einfach weiter.

Funktionsweise von Ransomware: Zugriffsrechte erlangen

Es gibt Tausende verschiedene Ransomware-Versionen und es werden jeden Tag mehr. Die einzelnen Schritte, wie Ransomware ein System übernimmt, weichen daher zwischen den verschiedenen Familien ab. Generell gilt, dass eine Ransomware direkt nach dem Ausführen damit beginnt, lokale und angeschlossene Laufwerke nach zu verschlüsselnden Dateien zu durchsuchen.

Expertentipp: Da viele Ransomware-Versionen auch die Dateien auf angeschlossenen und freigegebenen Laufwerken verschlüsseln, ist es wichtig, externe Festplatten immer vom Computer zu trennen, wenn sie nicht benötigt werden. Sind sie während eines Angriffs angeschlossen, werden sie höchstwahrscheinlich ebenfalls verschlüsselt.

Einige Versionen wie Locky und DMA Locker können sogar nicht zugeordnete Netzwerkfreigaben verschlüsseln, wodurch sich die Infektion noch weiter ausbreiten kann.

All dies passiert – wortwörtlich – binnen Sekunden.

Innerhalb dieser Sekunden geschieht sehr viel. Lassen Sie uns daher einen Blick auf die verschiedenen Methoden werfen, wie Ransomware Kontrolle über Ihren Computer erlangt.

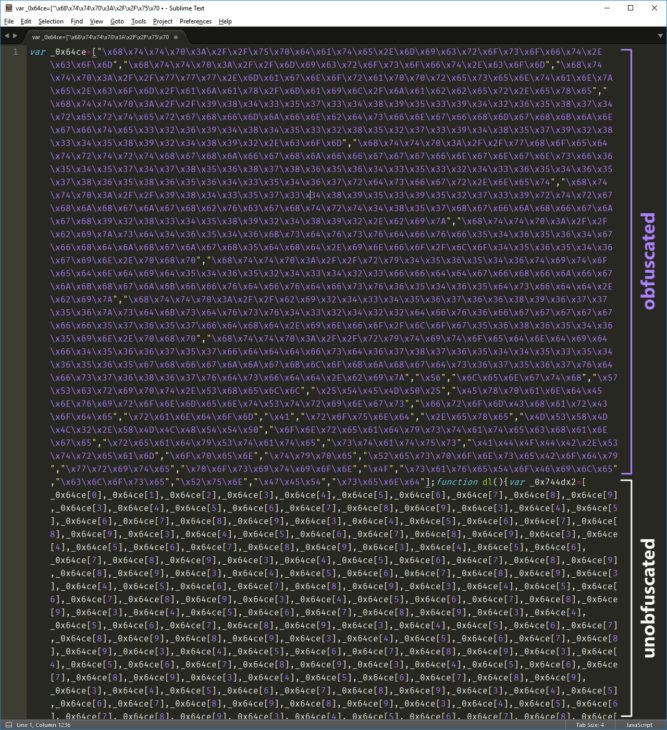

Obfuskation und Code-Einschleusung

Wenn Ransomware auf Ihr System gelangt, ist sie meistens mit einem Obfuskationstool oder Packprogramm gepackt. Bei der Obfuskation werden wie in der gesprochenen Sprache mithilfe von mehrdeutigen und verwirrenden Ausdrücken Aussagen gemacht, die die eigentliche Bedeutung verschleiern.

Wie sieht das Ganze im Zusammenhang mit Software aus?

Ransomware-Entwickler verschleiern Code, um seinen Zweck zu verbergen. Nehmen wir beispielsweise Anti-Malware-Software: Würde Ransomware so ausgeführt, wie sie geschrieben ist, würde sie bei Ihrer Sicherheitssoftware eine Aktion zu deren Sperrung auslösen. Doch was passiert, wenn Ihrem System vorgegaukelt wird, dass ein reguläres Windows-Programm ausgeführt wird?

Sinn der Obfuskation von Ransomware besteht also darin, unentdeckt zu bleiben.

Malware wird außerdem häufig von Sicherheitsforschern zurückentwickelt, um Code zu extrahieren, ihre Funktionsweise zu ergründen und dann Decrypter zum Entschlüsseln der Ransomware zu entwickeln. Wurde der Quellcode obfuskiert, wird dieser Vorgang erheblich erschwert. Liegt dem Sicherheitsforscher nur unverständlicher Code vor, ist es nahezu unmöglich herauszufinden, wie der Quellcode ursprünglich ausgesehen hat.

Obfuskierter Quellcode (oben) im Vergleich zu lesbarem (unten)

Dieses Vorgehen wird durch automatische Obfuskationstools nur noch erleichtert. Derartige Software verändert die Dateidaten auf verschiedene Arten, damit sie nicht mehr wie das Original aussehen. Dennoch kann die Datei weiterhin problemlos ausgeführt werden.

Kurzdefinition: Obfuskation ist ein Vorgang, bei dem die Dateidaten der Ransomware auf verschiedene Arten geändert werden, sodass sie nicht mehr wie der ursprüngliche Quellcode aussehen. Dadurch wird der eigentliche Zweck der Datei kaschiert. Sie kann jedoch weiter ausgeführt werden.

Sobald die obfuskierte Datei auf Ihrem System ausgeführt wurde, wird die Ransomware in den Speicher entpackt.

Da Obfuskationstools mehrmals auf verschiedenen Ebenen angewendet werden können, kann es je nach eingesetzter Konfiguration vorkommen, dass ein mehrmaliges Entpacken erfolgt. Dieses Entpacken kann beispielsweise durch das Einschleusen von Code in einen neu erstellten Prozess erfolgen, der das System zum Ausführen der Ransomware bringt.

Umgehen der Benutzerkontensteuerung

Die Benutzerkontensteuerung (UAC) ist eine Sicherheitsvorkehrungen, die Microsoft ursprünglich mit Windows Vista eingeführt hat. Basierend auf dem „Prinzip der geringsten Rechte“ setzt Windows standardmäßig alle Anwendungen Ihres Computers auf die Berechtigungen eines Standardbenutzers. Sollte eine Anwendung höhere Berechtigungen benötigen, wird Ihnen eine Meldung angezeigt, die darauf hinweist, dass zum Fortfahren ein Anwender mit Administratorrechten erforderlich ist.

Meldung der Benutzerkontensteuerung

In diesem Zusammenhang wird die Funktionsweise von Ransomware erschreckend: Durch das Umgehen der Benutzerkontensteuerung kann die Ransomware verhindern, dass Ihnen diese Meldung angezeigt wird. Ransomware mit dieser Funktion arbeitet mit höheren Berechtigungen, wodurch sie ohne Ihr Wissen Änderungen an Ihrem System durchführen und andere Programme nutzen kann.

Doch wie genau tut sie das?

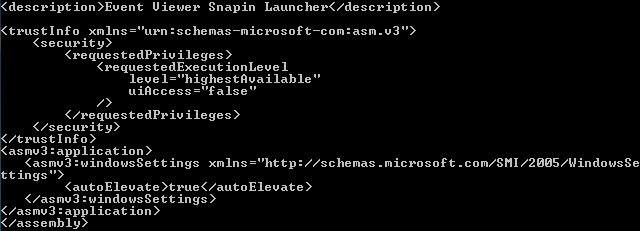

Sehen wir uns die Erebus-Ransomware als Beispiel an:

Wie von Matt Nelsen ausführlich erklärt (in Englisch) kopiert sich Erebus als eine willkürlich benannte Datei in denselben Ordner wie die Benutzerkontensteuerung. Dann wird die Windows-Registrierung verändert, um den Bezug zur Dateiendung .msc zu übernehmen. Das bedeutet, dass statt der Berechtigungsmeldung der Benutzerkontensteuerung die willkürlich benannte ausführbare Dateien (.exe) von Erebus aufgerufen wird.

Damit bringt Erebus Ihr System dazu, seine Datei auf der höchstmöglichen Berechtigungsebene auszuführen. All diese Aktionen werden also im Hintergrund ausgeführt, ohne Sie darüber zu informieren oder Ihre Genehmigung zum Starten der Anwendung einzuholen.

Da die Ereignisanzeige mit diesen erhöhten Rechten (Administratorebene) ausgeführt wird, wird auch die ausführbare Erebus-Datei (.exe) mit denselben Berechtigungen gestartet. Auf diese Weise kann sie die Benutzerkontensteuerung vollständig umgehen.

Kurzdefinition: Das Umgehen der Benutzerkontensteuerung ist ein Vorgang, über den Malware Berechtigungen auf Administratorebene ohne Ihre Zustimmung erlangt. Dadurch kann sie Änderungen an Ihrem System durchführen, beispielsweise die Verschlüsselung all Ihrer Dateien.

Wieso verhindert das Umgehen der Benutzerkontensteuerung die Erkennung?

Bei bisheriger Ransomware sollte der Erkennung mithilfe von Code-Einschleusung und Obfuskation entgangen werden. Die neue Technik zum Umgehen der Benutzerkontensteuerung verfolgt jedoch einen anderen Ansatz. Hier folgt eine Zusammenfassung von Sicherheitsforscher Matt Nelson, der die Zusammenhänge in seinem Blog erklärt:

- Für die meisten (wenn nicht sogar alle) bisherigen Vorgehensweisen zum Umgehen der Benutzerkontensteuerung war es erforderlich, eine Datei – meistens eine DLL-Datei (Dynamic Link Library) – auf dem System abzulegen. Damit ist die Gefahr für den Angreifer jedoch sehr hoch, während der Aktion oder später beim Überprüfen eines infizierten Systems erkannt zu werden, insbesondere, wenn wie zuvor beschrieben der Quellcode nicht verschleiert ist. Da beim Umgehen der Benutzerkontensteuerung keine herkömmliche Dateien gespeichert wird, wird dieses Risiko minimiert.

- Für das Umgehen der Benutzerkontensteuerung ist keine Obfuskation oder Code-Einschleusung erforderlich. Damit wird der Angriff auch nicht von Sicherheitslösungen erkannt, die diese Art von Verhalten überwachen. (Hinweis: Emsisoft-Lösungen überwachen dieses Verhalten mit unserer Technologie zur Verhaltensanalyse.)

Generell minimieren Angreifer mit diesem Vorgehen ihr Risiko, erkannt zu werden, da sie keine Datei auf dem System ablegen, die später gefunden und analysiert werden könnte. Es handelt sich um ein relativ neues Verfahren, das immer mehr Zuspruch findet. Zwei Familien – die Erebus-Ransomware (siehe oben) und der Banking-Trojaner Dridex – nutzen diese Technik bereits und sind seit Anfang 2017 im Umlauf.

Persistenz erlangen: Ransomware wird sesshaft

Mitunter versucht Ransomware, sich dauerhaft auf Ihrem System einzunisten, also eine sogenannte Persistenz zu erlangen. Dadurch wird sichergestellt, dass das Schadprogramm auf Ihrem System bleibt, um weiter neu auf das System kopierte Dateien zu verschlüsseln oder durch das Ausbreiten auf andere Laufwerke neue Opfer zu infizieren.

Es gibt viele Methoden, wie Ransomware Persistenz erlangt. Im Folgenden zeigen wir Ihnen die häufigsten Techniken:

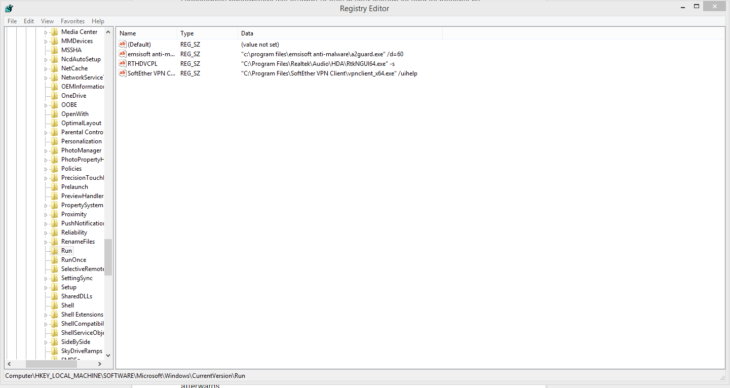

Einrichten von Run-Schlüsseln

Run-Schlüssel sind Einträge in der Windows-Registrierung, die dafür sorgen, dass die dort aufgeführten Programme immer ausgeführt werden, sobald sich ein Benutzer anmeldet. Im abgesicherten Modus werden sie nur ausgeführt, wenn ihnen ein Sternchen vorangestellt ist, ansonsten laufen sie immer im Hintergrund. Sollten Sie also eine sehr hartnäckige Ransomware haben, die immer wieder kommt, obwohl Sie sie bereits mehrmals entfernt haben, könnte das der Grund sein.

Ein Beispiel hierfür ist die Javascript-Ransomware RAA, die 2016 erstmals auftauchte.

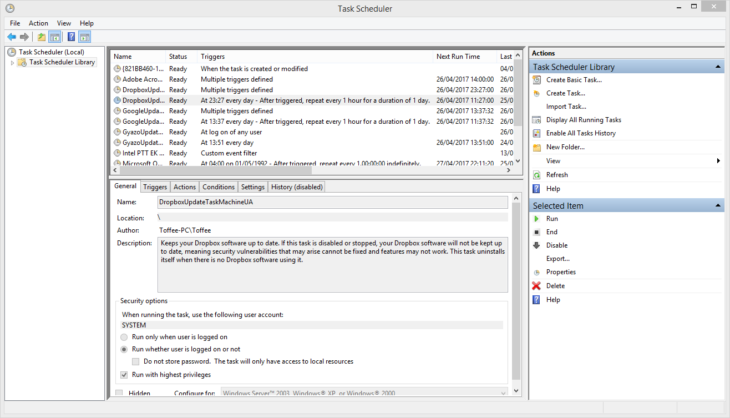

Planen von Aufgaben

Eine weitere Technik, die sich Ransomware zunutze macht, ist das Planen von Aufgaben. Dies ermöglicht mehr Flexibilität, wann das Programm ausgeführt werden soll. Sie können beispielsweise festlegen, dass ein Programm alle 30 Minuten ausgeführt werden soll. Das bedeutet, dass Ihnen eine Malware beim Hochfahren und anschließend jede halbe Stunde angezeigt wird. Einige Versionen der Locker-Ransomware nutzen dieses Vorgehen, etwa CTB Locker oder CryLocker.

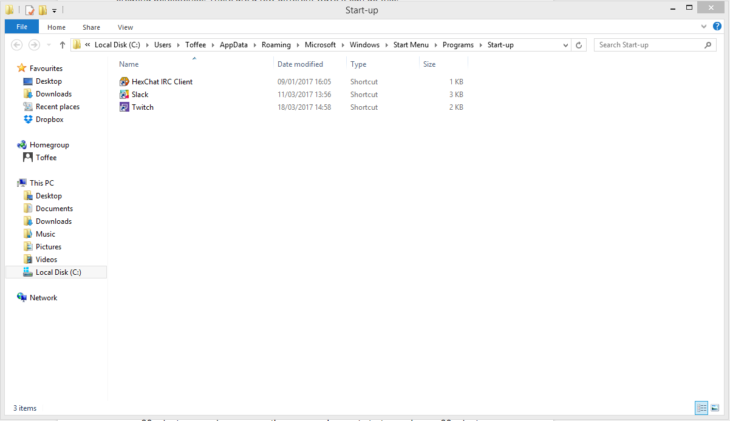

Einbetten von Verknüpfungen

Sollte sich im Autostart-Ordner eine Verknüpfung zu der Malware-Datei oder auch eine Kopie davon befinden, wird sie beim Hochfahren des Computers ausgeführt.

Kürzlich wurde eine noch raffiniertere Nutzung von Verknüpfungen bei Ransomware beobachtet, etwa bei Spora. Ähnlich wie bei einem Wurm setzt die Ransomware alle Dateien und Ordner im Stammverzeichnis aller Laufwerke auf „versteckt“. Dann werden Verknüpfungen (.lnk) mit denselben Namen der versteckten Dateien angelegt und in der Registrierung das auf eine Verknüpfung hindeutete Pfeilsymbol entfernt. Die Verknüpfung enthält nun Argumente zum Öffnen der Original-Dateien oder -Ordner sowie der Ransomware-Datei. Auf diese Weise kann das System nicht mehr verwendet werden, bis es bereinigt wurde.

Befehls- und Steuerserver: Nach Hause telefonieren

Sie haben jetzt gesehen, wie sich Ransomware den Weg auf das System bahnt. Sobald sie sich eingenistet hat, wird der Großteil der Versionen Ihre Internetverbindung nutzen und aus vielerlei Gründen von Ihrem Computer aus mit einem Befehls- und Steuerserver (auch als C2-Server bezeichnet) kommunizieren.

In der Regel werden hartcodierte Domains oder IP-Adressen verwendet. Mitunter werden sie jedoch auch auf gehackten Websites gehostet. Ein konkretes Beispiel dafür ist Nemucod. Die Malware-Familie hackt Websites, fügt einen Ordner (meistens mit dem Namen „Counter“) zum FTP-Server hinzu und nutzt diese Seite dann als Host für die von den Opfern heruntergeladene Malware (in der Regel die eigene schwache Ransomware und der Banking-Trojaner Kovter). Außerdem stellt es darüber das „Bezahlportal“ bereit, über das die Opfer nach dem Bezahlen des Lösegeldes den Decrypter erhalten.

Wahlweise wird auch ein Domain-Generation-Algorithmus (DGA) eingesetzt. Ein DGA ist ein Stück Code innerhalb der Ransomware, der verschiedene Domains erstellt und anspricht. Der Malware-Entwickler weiß, in welcher Reihenfolge diese Domains höchstwahrscheinlich erstellt werden und wählt eine davon aus, um sie zu registrieren. Der Vorteil von DGA gegenüber hartcodierten Domains ist, dass es schwierig ist, alle gleichzeitig zu deaktivieren. Damit gibt es immer einen Ort zum Hosten der Ransomware und der zugehörigen Seiten zur Lösegeldzahlung.

Sobald die Verbindung hergestellt ist, kann die Ransomware Informationen über Ihr System an den Server senden, wie:

- das verwendete Betriebssystem,

- Ihren Computername,

- Ihren Benutzername,

- das Land Ihres derzeitigen Aufenthaltsortes,

- Ihre Benutzer-ID,

- eine erstellte Bitcoin-Adresse und

- den Verschlüsselungsschlüssel (sofern er von der Malware erstellt wird).

Umgekehrt kann auch der C2-Server Informationen an die Ransomware senden, wie den vom Server erstellten Verschlüsselungsschlüssel zum Verschlüsseln Ihrer Dateien, eine erstellte Bitcoin-Adresse zur Zahlung des Lösegeldes, eine Benutzer-ID zum Zugriff auf das Portal und die URL der Zahlungsseite. (Hinweis: Wir werden diesen Punkt in einem kommenden Artikel dieser Reihe behandeln.)

In einigen Fällen kann die Ransomware von dem C2-Server auch dazu angewiesen werden, nach Abschluss der Verschlüsselung weitere Malware herunterzuladen oder Kopien Ihrer Dateien anzulegen, um Sie für noch mehr Geld in Zukunft erneut zu erpressen.

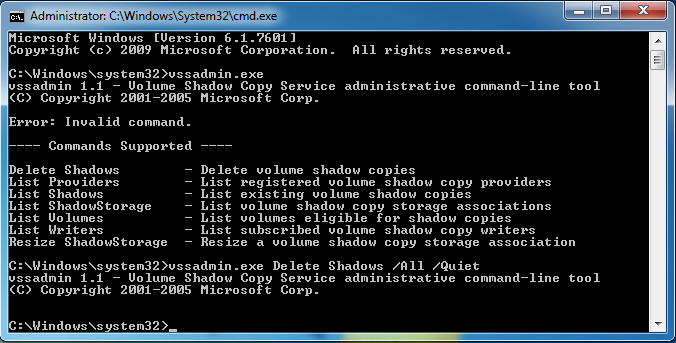

Löschen von Schattenkopien: Wiederherstellung nicht möglich

Der letzte Schritt bei der Übernahme Ihres Systems durch die Ransomware vor der Verschlüsselung ist in der Regel das Löschen jeglicher Schattenkopien (oder automatischer Sicherungskopien) Ihrer Dateien. Auf diese Weise kann das Opfer die unverschlüsselten Dateien nicht wiederherstellen, um das Lösegeld zu umgehen.

Über den mit Windows XP eingeführten Volumenschattenkopie-Dienst (VSS) lassen sich automatisch „Sicherungen“ von Dateien erstellen, auch wenn sie gerade verwendet werden.

Diese Sicherungen werden meistens angelegt, wenn eine Windows-Sicherung oder ein Systemwiederherstellungspunkt erstellt wird. Damit können Sie Dateien in einer früheren Version wiederherstellen.

Das ist natürlich etwas, das die Ransomware-Entwickler vermeiden wollen.

Folglich werden häufig über die Ransomware alle Abbilder mit dem Befehl vssadmin.exe Delete Shadows /All /Quiet gelöscht, wobei Ihnen keinerlei Warnmeldung angezeigt wird. Dazu sind wiederum Administratorberechtigungen erforderlich. Ein weiterer Grund, weshalb Ransomware versucht, die Benutzerkontensteuerung zu umgehen.

Fazit

Wie Sie sehen, kann Ransomware auf verschiedene Wege Kontrolle über Ihr System erlangen und alle möglichen Änderungen durchführen, damit es nicht mehr verwendet werden kann. Sei es das Erwerben oder sogar Umgehen von Administratorrechten, eine dauerhafte Einrichtung mithilfe von geänderten Registrierungseinträgen und Verknüpfungen oder die Kommunikation mit einem Befehls- und Steuerserver: Die Funktionsweise von Ransomware wird jeden Tag ausgeklügelter.

Sie wissen jetzt, wie Ransomware Ihr System übernimmt. Dem nächsten Schritt – die Verschlüsselung Ihrer Dateien – widmen wir uns in einigen Wochen im dritten Artikel dieser Reihe. Bleiben Sie gespannt.

Hat Ransomware bei Ihnen schon einmal zugeschlagen? Sind Sie Sicherheitsexperte und möchten über weitere Taktiken informieren, wie Ransomware den Computer infiltriert? Teilen Sie es uns über die Kommentare mit.

Wir wünschen eine schöne (Malware-freie) Zeit.

Übersetzt von Doreen Schäfer