Was Speere und Walfang mit Phishing zu tun haben

Vorbei sind die Tage, an denen Phishing-E-Mails schon von weitem zu erkennen waren: mit Rechtschreibfehlern überladene Nachrichten, die einen dazu auffordern, auf einen Link zu klicken und auf dubiosen Webseiten seine Kreditkartendaten einzugeben. Heutzutage sind Phishing-Angriffe unglaublich ausgeklügelt, fortschrittlich und überzeugend. Das ist wahrscheinlich auch der Grund, weshalb im Jahr 2018 laut Zahlen von Verizon 22 % der Mitarbeiter auf derartige E-Mails hereingefallen sind.

Doch wie kommt es zu dieser beängstigenden Weiterentwicklung? Das liegt im Wesentlichen daran, dass sich Cyberkriminelle nicht mehr darauf verlassen, mit weitgespannten Netzen hier und da ein paar Fische zu erwischen. Stattdessen legen sie ihre Angriffe zunehmend zielgerichteter aus und konzentrieren sich auf einzelne wertvolle Opfer. Indem sie personalisierte Angriffe entwickeln, die akribisch auf das jeweilige Ziel zugeschnitten sind, erhöhen sie ihre Erfolgschancen um ein Vielfaches.

In diesem Artikel erfahren Sie mehr über die einzelnen Phishing-Angriffe und, wie sie sich als Kleinunternehmer davor schützen können.

Wie funktioniert Phishing?

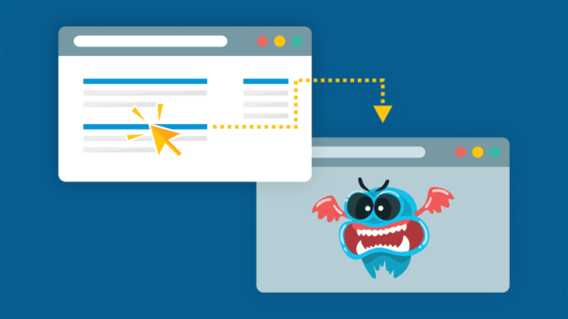

Phishing ist eine Form des sogenannten Social Engineerings, also die Manipulation der Anwender. Hierbei geben sich Cyberkriminelle als seriöse Institutionen oder Personen aus, um vertrauliche Informationen zu stehlen. Ähnlich wie beim Fischen, wo in der Hoffnung, irgendetwas zu fangen, ein großes Netz ausgeworfen wird, sind herkömmliche Phishing-Angriffe sehr großflächig ausgelegt. Dabei werden sie unter Tausenden, wenn nicht sogar Millionen, Anwendern verbreitet.

Es ist letztendlich ein schlichtes Spiel mit Zahlen. Der Angreifer weiß, dass die Wahrscheinlichkeit sehr gering ist, dass das Opfer anbeißt. Da der Umfang des Angriffs jedoch so immens ist, besteht zumindest die geringe Chance, dass einzelne Anwender darauf anspringen werden. Phishing-Angriffe werden meistens per E-Mail verbreitet, können allerdings auch über soziale Netzwerke, Telefonanrufe und SMS vorkommen.

Beispiele für Phishing-Angriffe

1. Technischer Support als Betrugsmasche

Die Betrugsmasche, sich als technischer Support auszugeben, ist das klassische Phishing-Beispiel. Meistens erhalten die Opfer eine E-Mail oder eine Browsermeldung, in der sie über ein Problem mit ihrem Computer (z. B. Malware-Infektion, Datenschutzverletzung bei einem weitverbreiteten Online-Dienst oder die angebliche Nutzung ihres Systems für illegale Zwecke) informiert werden. Dazu ist dann häufig ein Link zu einer Website angegeben, wo sie das Problem lösen können. Die Website mag zwar wie ihr Original aussehen, doch jegliche eingegebenen Daten landen direkt beim Angreifer. Der weltweiten „Tech Support Scam“-Studie von Microsoft zufolge haben im Jahr 2018 6 Prozent der Verbraucher über diese Betrugsmasche Geld verloren.

2. Gefälschte Rechnungen

Phishing-Versuche mit gefälschten Rechnungen sind schon einige Jahre im Umlauf und werden leider auch in naher Zukunft nicht verschwinden. Bei dieser Angriffsmethode geben sich die Gauner als ein bekanntes Unternehmen aus und verschicken Rechnungen für Einkäufe, die das Opfer angeblich bei diesem Unternehmen gemacht hat. In den E-Mails ist in der Regel ein Link zu einer Website enthalten, wo es der Zahlung widersprechen oder die automatische Abbuchung stoppen kann. Die dann auf dieser Webseite bereitgestellten Informationen werden von den Kriminellen für weitere Betrügereien oder zum Identitätsdiebstahl verwendet.

3. Facebook-Nachrichten

Die sozialen Netzwerke sind für Phishing ebenfalls überaus beliebt, da die Angriffe meistens über ein Konto von einer Person erfolgen, die das Opfer kennt und der sie vertraut. Auf diese Weise wirkt die Nachricht noch überzeugender, wodurch es wahrscheinlicher ist, dass das Opfer auf den Link klickt. Als Inhalt der Nachricht gibt es alle möglichen Themen. Meistens heißt es, man hätte etwas gewonnen, wurde in einem pikanten Foto markiert oder es würde ein neues Job-Angebot vorliegen. Klickt das Opfer dann auf den beigefügten Link, wird es entweder auf eine betrügerische Website umgeleitet, über die persönliche Daten gestohlen werden sollen, oder es wird eine Malware auf dem Computer installiert.

Was ist Spear-Phishing?

Spear-Phishing (abgeleitet vom englischen Begriff für Speer) ist wesentlich zielgerichteter und ausgefeilter als herkömmliche Phishing-Angriffe. Hierbei haben es die Angreifer in der Regel auf Mitglieder einer bestimmten Organisation abgesehen, um an kritische Informationen zu gelangen, wie Finanz- oder Mitarbeiterdaten, urheberrechtlich geschützte Informationen oder personenbezogene Daten von Kunden. Da derartige Angriffe wesentlich lukrativer sind als standardmäßige Phishing-Versuche, investieren die Angreifer auch mehr Zeit in die Auskundschaftung ihres Ziels und die Planung ihres Angriffs. Das ist also eher nichts für die typischen Cyberkriminellen auf der Jagd nach dem schnellen Geld. Spear-Phishing erfolgt oftmals durch Angreifer, die von einer Regierung beauftragt wurden.

Was ist ein Whaling-Angriff?

Beim Whaling, auch als Walfang bezeichnet, handelt es sich um Spear-Phishing, das sich nicht auf Mitarbeiter im Allgemeinen, sondern speziell auf ranghohe Beschäftigte konzentriert. Meistens sind das Geschäftsführer, Finanzvorstände oder andere Führungskräfte, die hohe Zugangsberechtigungen zu vertraulichen Unternehmensinformationen haben. Einige Angreifer geben sich beim Whaling etwa als Angehörige der Chefetage aus, um mithilfe ihrer Autorität Mitarbeiter in anderen Abteilungen davon zu überzeugen, vertrauliche Informationen bereitzustellen.

Whaling-Angriffe sind bis ins kleinste Detail ausgefeilt und individuell zugeschnitten. Die dafür eingesetzten E-Mails und Websites sind so professionell gestaltet und fehlerfrei formuliert, dass sie in jeder Hinsicht als legitim durchgehen. Unterstützt wird diese Maskerade zusätzlich dadurch, dass die Angreifer mitunter manipulierte E-Mail-Adressen sowie Logos und Kontaktdaten von echten Unternehmen oder Behörden verwenden.

Bisweilen gehen die Kriminellen auch so weit, dass sie sich über LinkedIn, Facebook, Twitter und Co. zusätzliche Informationen über ihr mögliches Opfer beschaffen. Auf diese Weise können sie sich auf dessen Name, Berufsbezeichnung oder andere persönliche Informationen beziehen, was der Nachricht noch mehr Glaubwürdigkeit verleiht.

Beispiele für Whaling-Angriffe

1. Seagate gibt Kopien der Steuerformulare von 10.000 Mitarbeitern heraus

Im Jahr 2016 erhielt die Personalabteilung des Technologieriesen für Speicherlösungen eine E-Mail, die scheinbar von Seagate-Vorstand Stephen Luczo stammte. Darin wurde die Abteilung gebeten, Kopien der Steuerformulare für das Jahr 2015 sowie weitere personenbezogene Daten – wie Namen, Sozialversicherungsnummern, Gehalt und Wohnanschrift – der Mitarbeiter bereitzustellen. Die Personalabteilung kam dieser Anfrage nach und schickte damit die persönlichen Daten von fast 10.000 aktuellen und ehemaligen Mitarbeitern direkt an die Cyberkriminellen.

2. Snapchat verschickt Gehaltsinformationen

Auch Snapchat sind Cyberangriffe nicht fremd. Im Jahr 2016 geriet die Plattform erneut in den Mittelpunkt einer Datenschutzverletzung, als ein/e Mitarbeiter/in dazu überlistet wurde, die Gehaltsinformationen von Angestellten herauszugeben. Bei diesem Angriff war eine angeblich von Snapchat-Geschäftsführer Evan Spiegel verschickte E-Mail an die Finanzabteilung gegangen, in der um Gehaltsdaten von Mitarbeitern gebeten wurde. Die Angaben wurden pflichtbewusst an die Angreifer übermittelt und kurz darauf veröffentlicht.

3. FACC entlässt Geschäftsführer, nachdem über 50 Millionen EUR an Betrüger überwiesen wurden

FACC ist ein österreichischer Flugzeugzulieferer, zu dessen Kunden unter anderem Boeing und Airbus gehören. Im Jahr 2016 wurde das Unternehmen Opfer eines erfolgreichen Walfangs, bei dem die Finanzabteilung über 50 Millionen Euro an die Betrüger überwies. Zwar sind nie alle Einzelheiten zu dem Angriff öffentlich bekannt geworden, aber bereits kurz danach wurde die Finanzchefin von FACC entlassen. Später ereilte auch den Geschäftsführer Walter Stephan dieses Schicksal mit der Begründung, „seine Pflichten schwer verletzt“ zu haben.

Wodurch unterscheiden sich also Phishing, Spear-Phishing und Whaling im Einzelnen?

Alle drei Angriffsarten haben im Grunde denselben Ansatz: die Angreifer geben sich immer als jemand anderes aus, um Informationen oder Geld von dem Opfer zu erhalten. Es gibt jedoch ein paar feine Unterschiede, auf die es zu achten gilt.

Bei einem typischen Phishing-Versuch wird der Ansatz „Quantität vor Qualität“ verfolgt. Die Angriffe sind in der Regel recht einfach gestrickt, leicht zu erkennen und werden an Tausende oder sogar Millionen Anwender verschickt.

Spear-Phishing ist da etwas wählerischer. Diese Angriffe zielen auf ein bestimmtes Unternehmen oder bestimmte Mitarbeiter ab, um vertrauliche Daten zu stehlen. Die dazu eingesetzten Hilfsmittel sind gut durchdacht und lassen sich nur schwer durchschauen. Für Spear-Phishing ist wesentlich mehr Zeit zur Vorbereitung und Umsetzung erforderlich als bei großflächig angelegten Phishing-Angriffen. Allerdings macht sich das durch eine lukrativere Ausbeute bezahlt.

Whaling ist eine Form des Spear-Phishings. Diese Angriffe konzentrieren sich auf ein oder mehrere hochrangige Ziele in einem bestimmten Unternehmen, die hohe Zugangsberechtigungen und Zugriff auf wertvolle Unternehmensdaten haben. Die Vorbereitungen hierfür können Wochen oder Monate dauern, wodurch allerdings die verwendeten E-Mails überaus überzeugend sein können.

Wie können sich KMU vor Spear-Phishing und Whaling schützen?

1. Mitarbeiter über Phishing und Whaling aufklären

Mitarbeiter auf allen Unternehmensebenen, insbesondere jedoch auf der Führungs-, Personal- und Finanzebene, sollten Schulungen erhalten, wie sie Phishing- und Whaling-Betrugsversuche aufdecken können. Dazu gehören beispielsweise das Erkennen gefälschter Absendernamen und E-Mail-Adressen, ein vorsichtiger Umgang mit unerwartet erhaltenen Anhängen, das regelmäßige Aktualisieren von Software sowie eine genaue Überprüfung der jeweiligen URLs, bevor auf Links geklickt wird. Weitere Informationen dazu finden Sie auch in unseren Blogbeitrag mit Tipps zum Vermeiden von Phishing.

2. Mitarbeiter beim Umgang mit sozialen Netzwerken zur Vorsicht mahnen

Wie bereits zuvor erwähnt durchstöbern Cyberkriminelle gerne auch soziale Netzwerke nach weiteren Informationen, um bei ihren Betrugsversuchen für noch mehr Glaubwürdigkeit zu sorgen. Gerade Angaben zu Arbeitsplatz, Anschrift oder Wohnort sowie Geburtsdatum können Angriffen enormes Gewicht verleihen. Sie können (und dürfen) Ihren Mitarbeitern die Verwendung sozialer Netzwerke nicht generell verbieten. Bestärken Sie Ihre Mitarbeiter –insbesondere Führungskräfte und leitende Angestellte – dennoch, nicht zu viele Details öffentlich über sich bekannt zu geben und unbedingt die Datenschutzeinstellungen anzupassen, damit ihre Konten so privat wie möglich bleiben.

3. Anti-Phishing-Erweiterung im Browser installieren

Heutzutage verfügen alle gängigen Browser über einen einigermaßen nützlichen Phishing-Schutz. Um Ihr Unternehmen jedoch optimal abzusichern, sollten Sie die Installation einer entsprechenden Browser-Erweiterung in Erwägung ziehen. Emsisoft Browser Security blockiert beispielsweise Phishing-Angriffe und sorgt dafür, dass Sie nicht auf Webseiten zugreifen, die für die Verbreitung von Malware bekannt sind. Dabei arbeitet das Tool ausgesprochen datenschutzfreundlich.

4. Anfragen zu Überweisungen oder Informationen gegenprüfen

Phishing und Whaling verlassen sich darauf, dass Menschen Fehler machen. Minimieren Sie dieses Risiko, indem Sie Verfahren entwickeln und umsetzen, damit Anfragen zu Geldtransfers oder zur Herausgabe vertraulicher Daten gegengeprüft werden. Sie könnten beispielsweise vorschreiben, dass derartige Anfragen vor ihrer Erfüllung zunächst über einen zweiten Kommunikationskanal bestätigt werden. Erhält also ein Mitarbeiter vom Vorstandsvorsitzenden per E-Mail die Aufforderung, eine große Summe an ein unbekanntes Konto zu überweisen, muss dieser zur Bestätigung erst einmal per Telefon, Chat oder persönlich – allerdings NICHT per E-Mail – mit diesem Vorstand Rücksprache halten.

5. Sicherheitsvorkehrungen einrichten, falls doch jemand in die Falle geht

Sollte dennoch jemand auf einen Betrugsversuch hereinfallen, müssen Sie über entsprechende Sicherheitsvorkehrungen verfügen, um den Schaden so gering wie möglich zu halten. Die Investition in eine zuverlässige Antivirus-Software wie Emsisoft Anti-Malware etwa ist unerlässlich, um sich vor Malware zu schützen, die mitunter per Phishing verbreitet wird. Mit einer guten Sicherungsstrategie lässt sich außerdem bei Bedarf das System in einem sicheren Zustand wiederherstellen.

Schutz Ihres Unternehmens vor Phishing

Phishing stellt auch weiterhin eine ständige Gefahr für Unternehmen jeder Größe dar. Während allgemeine Phishing-Versuche leicht zu erkennen sind, hat man es bei Spear-Phishing und Whaling schon mit wesentlich raffinierteren Betrügereien zu tun. Doch sicherheitsbewussten Unternehmen bieten sich viele Möglichkeiten, um dieser Bedrohung Einhalt zu gebieten. Indem Mitarbeiter über die Gefahren von Phishing aufgeklärt, zusätzliche Verifizierungsverfahren eingeführt und Sicherungsmaßnahmen für den Notfall eingerichtet werden, sind Sie und Ihr Unternehmen bestens vor jeglichen Phishing-Methoden geschützt.

Haben Sie auch schon Phishing-E-Mails erhalten? Wie glaubwürdig waren diese und woran haben Sie erkannt, dass es sich um Phishing handelt? Berichten Sie uns in den Kommentaren von Ihren Erfahrungen.

Übersetzung: Doreen Schäfer