Aufklärung zur MOVEit-Datenpanne: Analyse und Statistiken

MOVEit ist eine Datentransferplattform, die von der Progress Software Corperation entwickelt wird. Die Plattform wird von Tausenden Regierungsbehörden, Finanzinstitutionen und anderen Einrichtungen im öffentlichen und der ganzen Welt eingesetzt, um Informationen zu verschicken und zu empfangen.

Ende Mai 2023 wurden von Hunderten MOVEit-Installationen Datentransfers festgestellt, die jedoch keine normalen Übertragungen seitens der eigentlichen Benutzer waren. MOVEit war gehackt und die Daten von der Ransomware-Gang namens Cl0p gestohlen worden.

Im Folgenden ist die aktuelle Anzahl der betroffenen Organisationen und Personen aufgeführt, von denen bekannt ist, dass sie Opfer des Vorfalls geworden sind. Die Daten wurden aus staatlichen Verlautbarungen, SEC-Aufzeichnungen, öffentlichen Bekanntmachungen sowie der Website von Cl0p zusammengestellt. Aktueller Stand: 18. Januar 2024

| Unternehmen: | 2 731 |

| Einzelpersonen: | 94 233 632 |

MOVEit-Angriffe, die die meisten Einzelpersonen betroffen haben:

| Unternehmen | Einzelpersonen |

| Maximus | 11,3 Millionen |

| Welltok | 10 Millionen |

| Delta Dental of California und Partner | 6,9 Millionen |

| Louisiana Office of Motor Vehicles | 6 Millionen |

| Alogent | 4,5 Millionen |

| Colorado Department of Health Care Policy and Financing | 4 Millionen |

| Oregon Department of Transportation | 3,5 Millionen |

| BORN Ontario | 3,4 Millionen |

| Gen Digital (Avast) | 3 Millionen |

| Teachers Insurance and Annuity Association of America | 2,6 Millionen |

| Genworth | 2,5 Millionen |

| Arietis Health | 1,9 Millionen |

| PH Tech | 1,7 Millionen |

| NASCO | 1,6 Millionen |

| US-Bundesstaat Maine | 1,3 Millionen |

| Milliman Solutions | 1,3 Millionen |

| Nuance Communications | 1,2 Millionen |

| Wilton Reassurance Company | 1,2 Millionen |

Angeführt wird die Statistik mit 78,9 Prozent von Unternehmen in den USA gefolgt von jenen mit Sitz in Kanada mit 13,5 Prozent, Deutschland mit 1,3 Prozent und dem Vereinigten Königreich mit 0,7 Prozent.

Am häufigsten waren der Bildungs- (39,1 Prozent), der Gesundheits- (20,1 Prozent) sowie der Finanz- und Dienstleistungssektor (13,3 Prozent) betroffen.

Die tatsächlichen Kosten des MOVEit-Vorfalls lassen sich zwar nicht genau berechnen, können aber zumindest grob skizziert werden. Laut IBM kostet eine Datenschutzverletzung im Schnitt 165 USD pro Meldung. Basierend auf der Anzahl der Einzelpersonen, die nachweislich betroffen sind, belaufen sich die Kosten damit für den MOVEit-Angriff auf 15 548 549 280 USD.

Einige der betroffenen Unternehmen stellen Dienstleistungen für mehrere andere Organisationen bereit, weshalb die vorgenannten Zahlen höchstwahrscheinlich noch stark ansteigen werden, sobald diese Meldung erstatten.

Hierbei ist anzumerken, dass es bei den betroffenen Einzelpersonen einige Überschneidungen gibt. Bei derartig vielen betroffenen Unternehmen ist es unvermeidlich, dass einige Einzelpersonen mehr als einmal im Mitleidenschaft gezogen wurden. Allerdings haben wir keinerlei Möglichkeit, das rechnerisch aufzuschlüsseln.

Was ist vorgefallen?

Am 31. Mai gab Progress Software eine Warnung und einen Patch für eine Schwachstelle heraus, die anschließend als CVE-2023-34362 bezeichnet wurde, wobei der Schweregrad mit 9,8 von 10 angesetzt worden war. Das Unternehmen gab bekannt, dass die Sicherheitslücke „zur Ausweitung von Berechtigungen und möglichem unerlaubten Zugriff auf die Umgebung führen könnte“. Mit anderen Worten Hacker konnten über die Sicherheitslücke auf MOVEit zugreifen und Daten stehlen. Genau das war, wie sich später herausstellte, schon seit mindestens 27. Mai geschehen.

Am 9. Juni gab Progress einen Patch für eine zweite Sicherheitslücke heraus, die als CVE-2023-35036 bezeichnet wurde. Am 15. Juni wurde schließlich für eine dritte Schwachstelle (CVE-2023-35708) ein Patch veröffentlicht. Beide waren ebenfalls kritisch und ermöglichten es, die MOVEit-Plattform weiter auszunutzen.

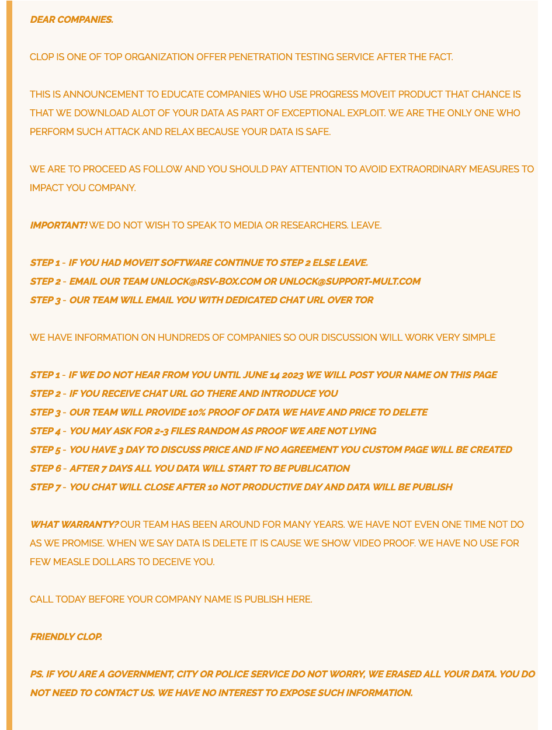

Cl0p bestätigte mit dem am 6. Juni auf seiner Seite im Darknet veröffentlichten Beitrag (siehe unten), für den Angriff auf die MOVEit-Plattform verantwortlich zu sein.

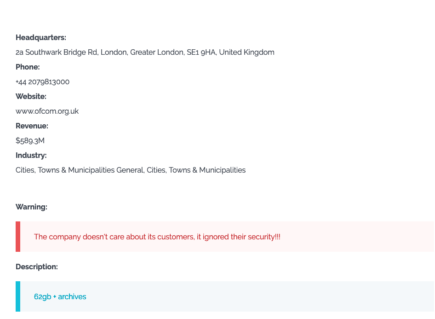

Wie in dem Screenshot zu lesen ist, gibt Cl0p an, die von Regierungen, Gemeinden und Polizeidienststellen gestohlenen Daten gelöscht zu haben. Am 17. Juli 2023 erwies sich diese Behauptung jedoch als falsch, nachdem die Gruppe das Office of Communications (Ofcom) des Vereinigten Königreichs und die Commission for Communications Regulation (Comreg) von Irland mit in seinen Listen aufführte.

Die Ursachen und Gründe sind bei vielen MOVEit-Vorfällen extrem komplex. Einige Unternehmen wurden beispielsweise Opfer, weil sie Drittanbieter einsetzten, die wiederum Dienstleister nutzten, die ihrerseits Unterauftragnehmer einsetzten, die MOVEit verwendeten. Darüber hinaus hatten einige Unternehmen auch Datenschutzverletzungen über mehrere Anbieter. Das trifft insbesondere im Bildungssektor zu, wo einige Einrichtungen sowohl über das National Student Clearinghouse als auch den Teachers Insurance and Annuity Association-College Retirement Equities Fund (der wiederum über den Anbieter PBI Research Services Opfer wurde) sowie dritte Gesundheitsversicherungen und andere Dienstleister beeinträchtigt wurden.

Wer und was ist Cl0p?

Cl0p ist eine Ransomware, die bereits seit 2019 für Cyberangriffe eingesetzt wird. Die gestohlenen Daten werden auf einer Seite im Darknet veröffentlicht – einer sogenannten DLS (Data Leak Site) – die die Hacker „CL0P^_- LEAKS.“ nennen. Die Ransomware und die Website stehen in Verbindung mit FIN11, einer finanziell motivierten Cybercrime-Operation, die Kontakte sowohl nach Russland als auch Ukraine hat und von der angenommen wird, Teil der größeren Dachorganisation TA505 zu sein.

Cl0p hat in der Vergangenheit Dateien verschlüsselnde Ransomware bereitgestellt. Inzwischen sind die Kriminellen jedoch vermehrt zu einer auf Datendiebstahl im Schnelldurchlauf beschränkten Strategie übergegangen, wobei sie sich als Druckmittel zur Lösegeldzahlung auf die Drohung verlassen, die gestohlenen Daten zu veröffentlichen. Damit will Cl0p höchstwahrscheinlich schnell Daten von so vielen Unternehmen wie möglich exfiltrieren, bevor die dafür genutzte Sicherheitslücke mit einem Patch gestopft wird.

Das ist nicht das erste Mal, dass die Gruppe eine Datenübertragungsplattform angegriffen hat. Ähnliche Angriffe wie gegen MOVEit gab es bereits 2020/2021 gegen Accellion File Transfer Appliances (FTA), 2021 gegen SolarWinds Serv-U und 2023 gegen GoAnywhere-MFT-Server von Fortra/Linoma.

Ein Blick in die Zukunft

Der MOVEit-Vorfall zeigt, welchen Herausforderungen sich Unternehmen beim Schutz ihrer Daten stellen müssen. Sie müssen sich nicht nur Gedanken um ihre eigenen Sicherheitsvorkehrungen machen, sondern auch um die ihrer Lieferanten und Dienstleister. Weiter erschwert wird die Situation dadurch, dass sich Angriffe über Zero-Day-Schwachstellen wie dieser, nahezu unmöglich abwehren lassen.

Dieser Vorfall wird zweifelsohne extrem teuer werden. Neben der Wiederherstellung müssen Unternehmen und ihre Versicherer Einzelpersonen Kreditüberwachung leisten und sich garantiert auf etliche Rechtsstreitigkeiten einstellen müssen. Darüber hinaus lassen sich die gestohlenen Daten vielseitig für kriminelle Aktivitäten wie Spear-Phishing, BEC-Angriffe und dergleichen ausnutzen. Dieses eine Verbrechen könnte also viele weitere Verbrechen ermöglichen.

Die wohl wichtigste Frage hierbei ist jedoch, wie wir verhindern können, dass es noch einmal zu einem derartigen Ereignis kommt. Diese Frage lässt sich sicher nicht leicht beantworten, aber Initiativen wie Secure by Design, Secure by Default könnten eine wichtige Rolle dabei spielen.

Schlussendlich kann von Unternehmen nicht erwartet werden, dass sie Angriffe gegen anfällige Software abwehren. Sie selbst muss sicherer gemacht werden. Sofern wir die Sicherheit von Software nicht verbessern können, ist es nur eine Frage der Zeit, bis es zu einem weiteren Vorfall wie bei MOVEit kommt.

Translation: Doreen Schäfer