CryptoDefense: Die Geschichte über unsichere Ransomware-Schlüssel und eigennützige Blogger

Die letzte Zeit war besonders ereignisreich für das Malware-Analyse-Team von Emsisoft. Alles begann vor etwa zwei Wochen, als uns von unseren Freunden bei BleepingComputer Berichte über eine neue Ransomware erreichten. Eine beträchtliche Anzahl Nutzer berichteten, ihre Dateien seien verschlüsselt worden, und sie es wäre folgender Hinweis auf ihrem System hinterlassen worden:

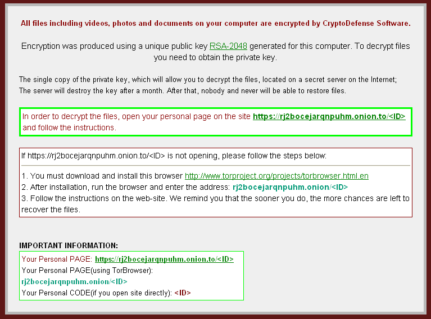

Der Hinweis, welchen CryptoDefense auf dem Rechner der Opfer hinterlässt

Der Hinweis, welchen CryptoDefense auf dem Rechner der Opfer hinterlässt

Der selbst erklärte Name des Übeltäters? CryptoDefense.

Dem aufmerksamen Leser kommt der Name CryptoDefense wohl vertraut vor, da er der berühmt-berüchtigten CryptoLocker-Ransomware ähnelt, die seit dem Spätjahr vergangenen Jahres ihr Unwesen treibt. Wie CryptoLocker verbreitet sich CryptoDefense ebenso meist über Spam-E-Mail-Kampagnen und behauptet, eine RSA-Verschlüsselung mit 2048-Bit-Schlüsseln zur Verschlüsselung der Dateien der Nutzer zu verwenden. Wie CryptoLocker behauptet CryptoDefense, die verschlüsselten Dateien könnten nicht entschlüsselt werden, aber im Gegensatz zu CryptoLocker entspricht diese Behauptung zunächst nicht der Wahrheit.

Einer der Hauptunterschiede zwischen CryptoDefense und CryptoLocker liegt darin, dass CryptoLocker sein RSA-Schlüsselpaar auf dem Command & Control Server erstellt. CrytoDefense dagegen verwendet die Windows CryptoAPI zur Erzeugung des Schlüsselpaars auf dem System des Nutzers. Hier bestünde kein großer Unterschied, gäbe es nicht kleine Macken der Windows CryptoAPI, die wenig bekannt und schlecht dokumentiert sind. Eine dieser Macken besteht darin, dass lokale Kopien der RSA-Schlüssel erstellt werden, mit denen Ihr Programm arbeitet, wenn Sie nicht mit Bedacht vorgehen. Wer auch immer hinter CryptoDefense steckt, war sich dieser Tatsache wohl nicht bewusst, und so verblieb ohne Wissen des Schöpfers der Schlüssel zum Entsperren der Dateien des infizierten Nutzers tatsächlich auf dessen System.

Gäbe es eine Hitparade der lustigsten Fehler von Malware-Schöpfern, so wäre dieser hier sicherlich mit von der Partie, und als wir vor etwa 10 Tagen zum ersten Mal auf diese kleine Macke stießen, trauten wir unseren Augen nicht so recht. War der Schock erst einmal verdaut, entwickelten wir in Windeseile ein Entschlüsselungstool, dass diesen Schlüssel ausfindig machen konnte, und innerhalb nur eines Tages verfügten wir über einen betriebsbereiten Prototypen. Damit hat wir einen einsatzbereiten Entschlüssler, mit dem CryptoDefense geknackt werden konnte, aber wir sahen uns immer noch einem interessanten Rätsel gegenüber. Wie würden wir unser Tool an den Mann bringen können, ohne dass der Schöpfer der Malware von seinem Fehler erfahren würde?

Nach einiger Überlegung war uns die Lösung klar: CrytpoDefense-Opfer direkt suchen und ihnen unter vier Augen unser Tool anbieten. Dazu durchsuchten wir zahlreiche Support-Foren nach möglichen Opfern und veröffentlichten dort Aufrufe, uns zu kontaktieren, in der Hoffnung, diese Aufrufe würden von Personen gesehen, die auf der Suche nach einer Lösung waren. Wir teilten ebenso den Entschlüssler und Anweisungen zu seiner Verwendung unter ein paar vertrauenswürdigen freiwilligen Helfern, die ihre Diensten in diesen Support-Communitys anbieten, um unsere Reichweite zu vergrößern. Wie sich herausgestellt hat, war dieser Ansatz sehr effektiv, kam uns jedoch zu stehen: Emsisoft erhielt keinerlei Werbung für die Erkenntnisse und wenig Beachtung von der Presse.

Dieser Mangel an Werbung war natürlich unsere Absicht, aber ungeachtet unserer Diskretion bekam der Schöpfer von CryptoDefense schließlich doch Wind von unserer Entdeckung. Nach etwa fünf Tagen fand er heraus, wer wir waren und wie wir seinen Opfern halfen, aber hatte noch keinen Zugriff auf den verwendeten Entschlüssler und keinerlei Ahnung, wie wir die Dateien seiner Opfer entsperrten. Dies machte ihn sicherlich wütend, und bald versuchte er, die Kontaktadressen mit Unmengen an E-Mails in die Knie zu zwingen, die wir in zahlreichen Support-Communitys hinterlassen hatten. Zweifelsohne ist dies als Akt der Verzweiflung anzusehen, unsere Kommunikation mit den Opfern zu unterbinden, aber dieser Versuch erwies sich als wenig erfolgreich. Wir erhielten über 30.000 E-Mails innerhalb weniger Stunden, konnten aber dem Angriff mit ein paar clever eingesetzten serverseitigen Filtern aus dem Weg gehen, und bald waren wir wieder online und konnten die Hilfeanfragen der Opfer von CryptoDefense wieder beantworten.

Warum schreiben wir jetzt einen Blogartikel darüber? Eine berechtigte Frage – zumal wir ja so sehr um Geheimhaltung bemüht waren. Nun, die Antwort hierauf ist wieder einfach. Wir waren nicht die Einzigen, die auf den Fehler des Schöpfers der Malware stießen. Andere bekamen durchaus mit, was vor sich ging, bemühten sich aber nicht im gleichen Maße um die Opfer wie wir, und entschieden sich für schnelle Publicity, anstatt den Opfern bei der Rückgewinnung ihrer Dateien behilflich zu sein.

Am 31. März entschied sich ein großer Antivirus-Software-Anbieter und Konkurrent von uns dazu, einen Blogartikel über CryptoDefense und den Riesenschnitzer seines Schöpfers zu veröffentlichen. Leider enthielt auch dieser Blogartikel genügend Informationen, die dem Entwickler von CryptoDefense dabei halfen, den Fehler in der Software auszumachen und zu beheben. Dieser Artikel wurde schnell von der Presse aufgegriffen, und kaum 24 Stunden später begann der Schöpfer der Malware mit der Verbreitung einer verbesserten Version von CryptoDefense – die keine Schlüssel mehr auf dem System des Nutzers zurücklässt. Diese unglückliche Verkettung von Ereignissen bestätigt einen Punkt, dessen wir uns bei Emsisoft sich seit Gründung des Unternehmens bewusst sind: Manche Dinge bleiben besser unausgesprochen, selbst wenn wir so nicht die Erfolge unseres Unternehmens bewerben.

Bis unser Konkurrent unabsichtlich den Schöpfer von CryptoDefense seinen Fehler erkennen ließ, wurde Emsisoft von mindestens 450 Malware-Opfern auf der Suche nach Hilfe kontaktiert. Uns gelang es, mindestens 350 Computer zu entsperren, und verringerten somit die potenziellen Einnahmen des Schöpfers um mindestens 175.000 $ und halfen vielen Menschen, Familien und Firmen bei der Rückgewinnung ihrer wichtigen Dateien.

Wir mögen zwar nicht die gleiche Aufmerksamkeit wie unser Mitbewerber erhalten und für keinerlei Schlagzeilen gesorgt haben, aber letzten Endes glauben wir, das Richtige getan und unseren Beitrag für eine Malware-freie Welt geleistet zu haben.

Und das ist uns wichtig.

Ihr Emsisoft-Malware-Analyse-Team