Manuelle Entfernung von Ransomware

In den ersten beiden Artikeln unserer Reihe zur Malware-Entfernung haben wir uns bereits damit befasst, wie Sie unbekannte Malware sowie potenziell unerwünschte Programme (PUPs) erkennen und entfernen können. Heute werden wir uns mit einer Malware befassen, die in den vergangenen Jahren einen regelrechten Boom erlebt hat: Ransomware.

Was ist Ransomware?

Ransomware lässt sich im Wesentlichen in zwei Arten unterscheiden: Bildschirmsperren und Dateiverschlüssler.

Bildschirmsperren richten in der Regel keinen wirklichen Schaden an, sondern hindern Sie lediglich daran, auf Windows zugreifen zu können. Sie müssen also dafür bezahlen, um das System wieder zu entsperren. Ein beliebter Trick hierbei ist es, sich als Strafverfolgungsbehörde auszugeben, die angeblich illegale Aktivitäten erkannt habe. Auch wenn das sehr lästig ist, können diese Ransomware-Angriffe meist recht einfach beseitigt und das System wiederhergestellt werden.

Bei Dateiverschlüsslern sieht die Sache schon wieder anders aus. Wie der Name schon sagt, werden dabei persönliche Dateien oder auch die gesamte Festplatte des Computers verschlüsselt. Hier wird angeblich durch die Zahlung des Lösegeldes wieder Zugriff auf die Dateien ermöglicht. Etliche Datei verschlüsselnde Ransomware-Versionen arbeiten jedoch mit eher schwachen Kryptografien, sodass sich in vielen Fällen die Dateien auch ohne Lösegeldzahlung wiederherstellen lassen.

In diesem Blog konzentrieren wir uns auf die häufiger vorkommenden Dateiverschlüssler. Da sich die Ransomware-Familien ständig ändern und weiterentwickeln, werden wir das Vorgehen anhand einer älteren Ransomware-Familie erklären, die sich als ein besonders häufig eingesetzter Schädling erwiesen hat: Xorist.

Wie sollten Sie bei einer Infektion vorgehen?

Es dürfte für jeden Anwender und Administrator ein Albtraum sein: Der Computer wurde mit einer Ransomware infiziert und Ihnen wird auf dem Bildschirm eine Meldung angezeigt, dass Sie Tausende Dollar oder Euro bezahlen sollen, um Ihre Dateien wieder zu entschlüsseln. Was tun? Das Wichtigste: ruhig bleiben. Auch wenn in der Ransomware möglicherweise eine Frist gesetzt wird, dürfen Sie nicht voreilig handeln. Ein falscher Schritt und Sie können Ihre Dateien eventuell gar nicht mehr retten.

1. Schritt: Infizierte Geräte identifizieren

Als Erstes müssen Sie den oder die infizierten Computer in Ihrem Netzwerk finden. Das ist extrem wichtig und sollte sofort gemacht werden, sobald Sie von der Ransomware-Infektion erfahren. Der Computer, von dem die Ransomware ausging, lässt sich meistens anhand des Besitzers der im Netzwerk oder den Dateifreigaben liegenden Datei mit der Lösegeldforderung herausfinden. Sobald Sie den oder die infizierten Computer gefunden haben, trennen Sie sie vom Netzwerk, damit sich die Ransomware nicht auf weitere Computer verbreiten und noch mehr Dateien verschlüsseln kann – sofern Sie damit nicht bereits fertig ist.

2. Schritt: Überprüfen, ob die Ransomware noch vorhanden ist

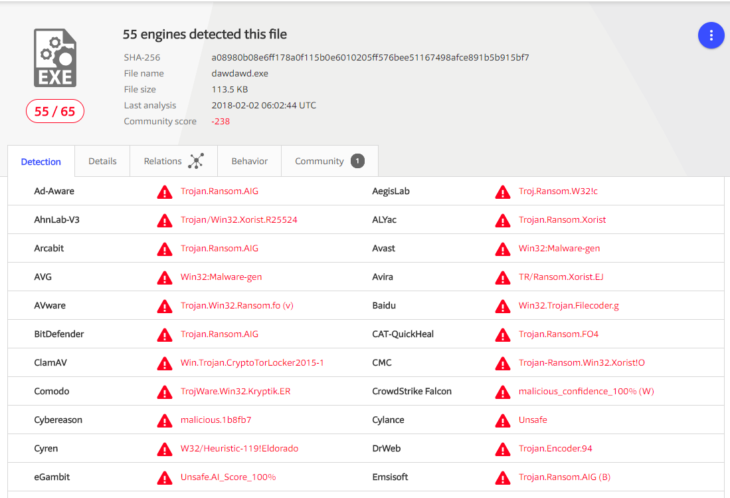

Wenn das infizierte System getrennt wurde, gilt es herauszufinden, ob die Ransomware immer noch ausgeführt oder auf dem System vorhanden ist. Sollte dem so sein, legen Sie vor der Reinigung des Systems am besten eine Prozesssicherung und eine Kopie von der Malware an. Das ist wichtig, weil die entsprechende Ransomware-Familie möglicherweise noch untersucht wird. Generell ist es empfehlenswert, bösartige Dateien bei VirusTotal hochzuladen. Der Dienst macht sich Antivirenscanner und andere Sicherheitstools von über 60 verschiedenen Sicherheitsanbietern zunutze, um darüber zu informieren, ob eine Datei sauber ist. Wird sie als Malware erkannt, gibt VirusTotal den zugehörigen Namen an.

3. Schritt: Herausfinden, um welche Ransomware es sich handelt

Laden Sie nun eine Kopie der Lösegeldforderung und einer verschlüsselten Datei auf ID Ransomware hoch. Dieser kostenlose Dienst kann Ransomware-Versionen anhand von Informationen erkennen, die in den verschlüsselten Dateien und der Lösegeldforderung enthalten sind. Wenn Sie erst einmal wissen, um welche Ransomware es sich genau handelt, können Sie leichter herausfinden, ob es bereits einen Decrypter (also ein Entschlüsselungsprogramm) gibt und wie die Opfer möglicherweise infiziert werden.

4. Schritt: Säubern

Zu guter Letzt muss der Computer gesäubert werden. Dazu können wir dasselbe Vorgehen nutzen, wie im ersten Artikel unserer Blogreihe zur Malware-Entfernung beschrieben.

Praktisches Beispiel: So entfernen Sie Xorist

Meistens ist keine manuelle Entfernung erforderlich. Viele Ransomwares löschen sich selbst, nachdem sie ihre Hauptaufgabe – das Verschlüsseln der Dateien und Erstellen der Lösegeldforderung – abgeschlossen haben. Daneben gibt es jedoch auch einige Versionen, die sich in Autostart-Verzeichnissen einnisten, um neue und bisher unverschlüsselte Dateien ebenfalls zu verschlüsseln. Andere Ransomware-Familien kommen wiederum im Paket mit weiterer Malware, die zusätzlichen Schaden anrichten kann.

Da sich Ransomware ständig weiterentwickelt, nutzen wir wie bereits erwähnt für unser Beispiel die etwas ältere Familie Xorist. Sie wird immer noch sehr häufig eingesetzt und ist auch Jahre nach ihrer ersten Veröffentlichung für einen Großteil der Ransomware-Angriffe verantwortlich. Es sind mit Sicherheit etliche ausgefeiltere Varianten unterwegs, die jedoch kein derartiges Durchhaltevermögen gezeigt haben.

Xorist ist ein Ransomware-Bausatz, mit dem sich selbst die unerfahrensten Cyberkriminellen eine eigene Ransomware zusammenklicken können. Optionen wie Hintergrundbilder, Lösegeldforderungen, zu verschlüsselnde Dateiendungen und das Kennwort zum Entschlüsseln können ganz nach Belieben selbst angepasst werden. Aus den Zehntausenden Varianten, die über die Jahre von Angreifern mit Xorist erstellt wurden, haben wir uns nach dem Zufallsprinzip ein Beispiel herausgepickt.

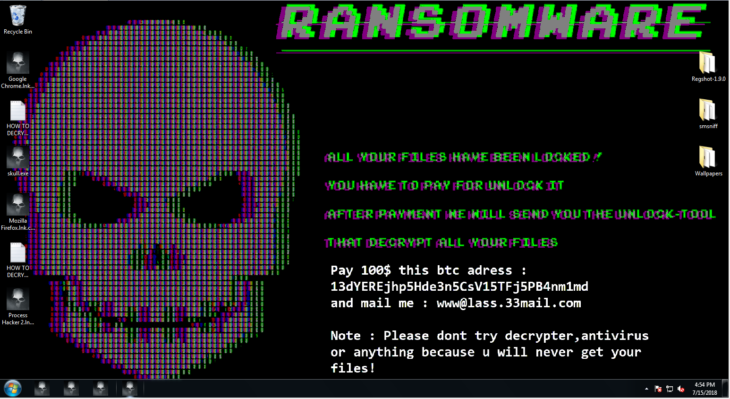

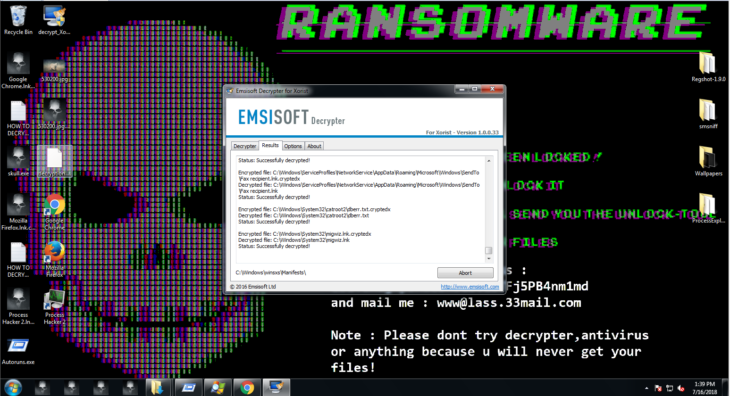

Schon beim ersten Blick auf das infizierte System zeigt sich, dass das Hintergrundbild durch die Furcht einflößende Meldung ersetzt und sämtliche Symbole durch Schädel ausgetauscht wurden.

Zunächst möchten wir mithilfe von Process Explorer oder Process Hacker herausfinden, ob die Ransomware oder andere Malware noch ausgeführt wird. In diesem Fall wurde die Ransomware beendet, nachdem sie die Änderungen vorgenommen hat, und es läuft auch keine andere Malware. Sollten Sie jedoch auf Ihrem Computer noch aktive Prozesse finden, die Malware vermuten lassen, erstellen Sie ein vollständiges Prozess-Speicherabbild, bevor Sie diese anhalten oder beenden. Machen Sie dazu in der Prozessliste einfach einen Rechtsklick auf den Prozess und wählen Sie dann „Create Dump File…“ (Process Hacker) oder „Create Dump > Create Full Dump…“ (Process Explorer).

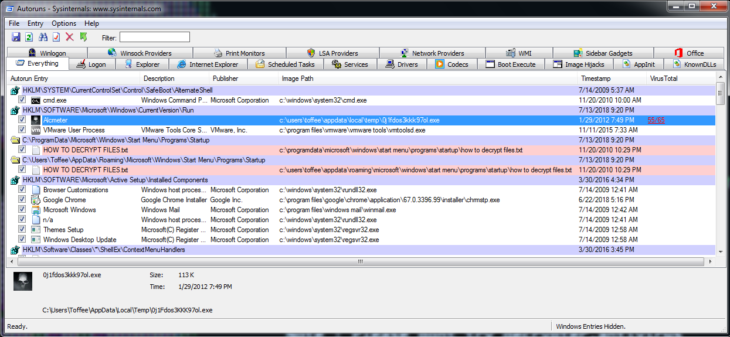

Nun überprüfen wir mit dem nützlichen Tool Autoruns die Ladepunkte, also wie die meisten Programme beim Start ausgeführt werden. Nachdem wir Autoruns gestartet haben, können wir unter dem Registrierungsschlüssel „Run“ dasselbe Schädelsymbol erkennen, das jetzt auch bei den Dateien angezeigt wird. Beim genaueren Hinsehen stellen wir fest, wo sich die Datei befindet, nämlich im Ordner „Temp“. Außerdem erfahren wir, dass es sich höchstwahrscheinlich um unsere Ransomware-Datei handelt, indem wir sie von VirusTotal scannen lassen (Rechtsklick > „Check VirusTotal“).

Beim Scannen von Dateien über VirusTotal muss jedoch angemerkt werden, dass es mitunter auch Fehlalarme gibt. Wenn eine Datei also nur ein- oder zweimal gefunden oder als bösartig eingestuft wurde, aber anderenfalls legitim aussieht, bedeutet das nicht zwangsläufig, dass es sich um eine Malware handelt. Dann können Sie die Datei auch an uns schicken, damit wir sie uns genauer ansehen.

In diesem Fall dürfen wir jedoch anhand der Anzahl der Funde sowie dem Symbol und dem verdächtigen Speicherort davon ausgehen, dass es sich um eine bösartige Datei und die Quelle für die Infektion handelt. Jetzt können wir den Autostart-Eintrag schlicht deaktivieren, indem wir die Markierung des Kontrollkästchens davor aufheben, oder wir können ihn ganz löschen (Rechtsklick auf die Zeile > „Delete“).

Wann immer Sie mit Ransomware zu tun haben, sollten Sie eine Kopie aller bösartigen ausführbaren Dateien anlegen, die Sie gefunden haben. Sie können sie einfach alle in ein Verzeichnis kopieren und dann daraus ein ZIP-Archiv erstellen. Wieso nicht einfach löschen? Aus einem ganz einfachen Grund: Beim Umgang mit einer neuen Ransomware-Familie können Unternehmen wie wir die zum Verschlüsseln verwendeten ausführbaren Dateien zurückentwickeln, um eventuell Schwachstellen zu finden. Anhand dieser Schwachstellen können wir dann eventuell einen Decrypter entwickeln und damit den Ransomware-Opfern helfen. Dieser Vorgang wird erheblich erschwert, wenn die ausführbare Datei gelöscht wurde.

Nachdem wir den Autostart-Eintrag unschädlich gemacht und die ausführbare Ransomware-Datei archiviert haben, laden wir die Lösegeldforderung und eine verschlüsselte Datei auf ID Ransomware hoch. Das ist recht selbsterklärend und die Anweisungen auf der Website sind leicht verständlich. Sollten Sie dennoch Schwierigkeiten haben, lesen Sie gern auch unsere Schritt-für-Schritt-Anleitung.

ID Ransomware hat unsere Ransomware-Familie richtig erkannt und weiß bereits, mit welchem Decrypter wir unsere Dateien zurückbekommen.

Auch bei Ransomware-Decryptern sollten Sie bedenken, dass sie nicht immer perfekt sind. Viele Ransomware-Versionen sind sehr schlecht programmiert. Einige beschädigen die Dateien auch beim Verschlüsseln, sodass diese Teile nicht wiederhergestellt werden können. Lesen Sie sich also am besten die zugehörigen Informationen auf der Downloadseite des Decrypters durch, ob es derartige Einschränkungen gibt und wie Sie das Tool richtig einsetzen.

Die meisten Decrypter, unserer eingeschlossen, benötigen in der Regel lediglich zwei Versionen derselben Datei: die verschlüsselte Version sowie die unverschlüsselte Originalversion. Viele Opfer wissen jedoch nicht, wie sie an ein passendes Paar gelangen. Es gibt jedoch einige Tricks, wie das häufig recht schnell möglich ist:

- Sollten Dateien im Verzeichnis „Downloads“ verschlüsselt worden sein, laden Sie die Datei einfach noch einmal herunter.

- Sind auch standardmäßige Windows-Dateien (z. B. Standard-Hintergrundbilder) verschlüsselt worden, kopieren Sie die Dateien noch einmal von einem anderen Computer, auf dem dieselbe Windows-Version läuft.

- Überprüfen Sie auch Ihre versendeten E-Mails. Vielleicht haben Sie eine jetzt verschlüsselte Datei schon einmal an Freunde oder Familie verschickt. Dann können Sie das Original aus dem E-Mail-Anhang verwenden.

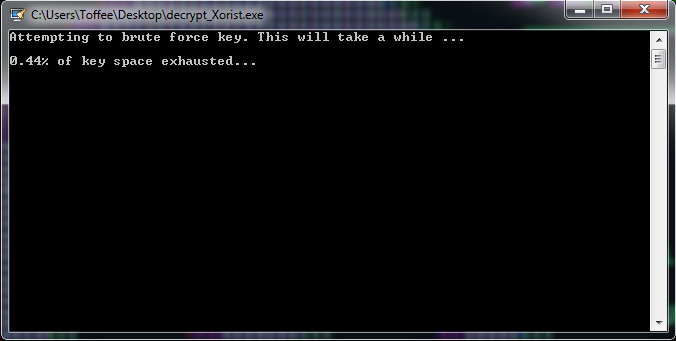

Die Decrypter benötigen aufgrund der aufwendigen Berechnungen oftmals auch längere Zeit, um den richtigen Entschlüsselungsschlüssel zu bestimmen. Haben Sie also Geduld, wenn das Tool arbeitet.

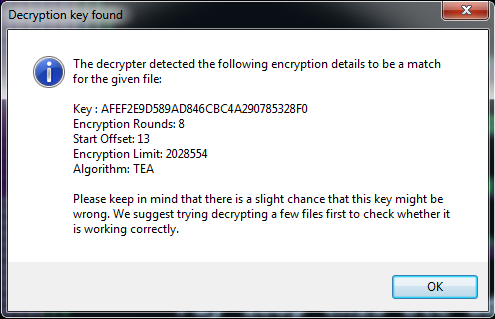

Sobald wir den Xorist-Decrypter heruntergeladen und mit einem passenden Dateipaar ausgeführt haben, beginnt er seinen Angriff auf die Verschlüsselung:

Wenn er damit fertig ist, wird uns das Ergebnis angezeigt:

Klicken wir nun auf „OK“, wird mit der Entschlüsselung begonnen und wir erhalten unsere Dateien zurück:

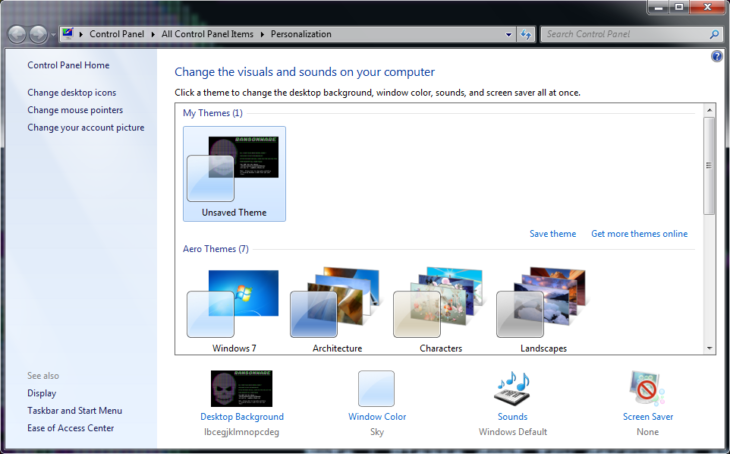

Für viele Ransomware-Versionen ist anschließend eine zusätzliche Reinigung erforderlich. Zunächst der Hintergrund. Dieser lässt sich ganz einfach über das Windows-Standardmenü ändern. Rechtsklicken Sie einfach auf eine leere Stelle Ihres Desktops und wählen Sie „Anpassen“. Jetzt können Sie das Bild nach Belieben ändern:

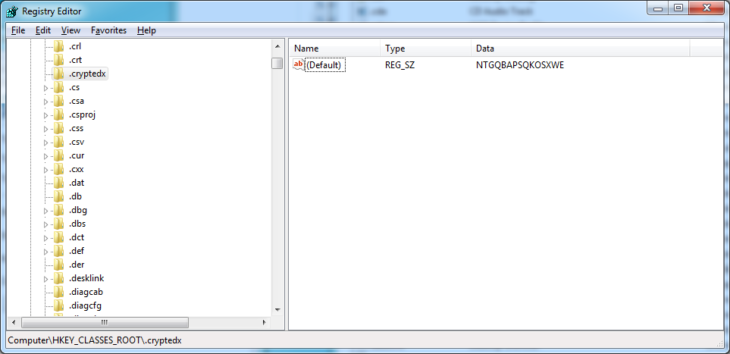

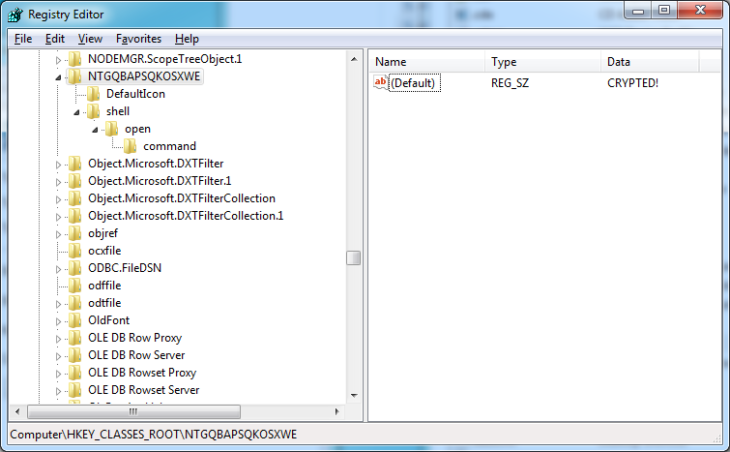

In unserem Beispiel hat die Ransomware zudem ihre eigene Dateiendung (.cryptedx) in die Registrierungsdatenbank eingetragen und mit der ausführbaren Ransomware-Datei verknüpft. Daher hatten alle verschlüsselten Dateien plötzlich das Schädelsymbol. Das zu ändern, ist etwas aufwendiger. Hierfür benötigen wir den Registrierungs-Editor von Windows.

Drücken Sie gleichzeitig die Windows-Taste und „R“ und geben Sie anschließend im „Ausführen“-Dialog „regedit.exe“ ein, um den Registrierungs-Editor zu starten.

Gehen Sie jetzt zum Registrierungsschlüssel HKEY_CLASSES_ROOT. Er enthält alle Verknüpfungen zwischen Dateiendungen sowie den jeweiligen Anwendungen. Suchen Sie nun in der Liste den Schlüssel „.cryptedx“. Das sieht dann in etwa wie folgt aus:

Es gibt im Grunde zwei Arten, wie Dateiendungen in der Registrierung eingerichtet werden können. Entweder wird für die zu verwendende Anwendung direkt innerhalb des Schlüssels der Dateiendung ein Wert angelegt oder sie wird als separater Wert gespeichert und der Dateiendungsschlüssel verweist nur auf den anderen Eintrag. Welche Methode verwendet wurde, lässt sich daran erkennen, ob innerhalb des Schlüssels ein Unterschlüssel liegt. Das ist hier offensichtlich nicht der Fall, sonst wäre neben dem Eintrag ein kleiner Pfeil, über den in der Navigation Unterschlüssel eingeblendet werden können. Wir notieren uns also den Standardwert („NTGQBAPSQKOSXWE“) und löschen dann den Schlüssel.

Jetzt suchen wir den NTGQBAPSQKOSXWE-Unterschlüssel. In ihm ist festgelegt, welche Anwendung ausgeführt werden soll:

Indem wir diesen Schlüssel entfernen, wird die von der Ransomware angelegte Dateiendung komplett aus der Registrierung entfernt.

Jetzt müssen wir nur noch ein paar Kleinigkeiten aufräumen. Viele Decrypter speichern eine Kopie der Lösegeldforderung sowie der verschlüsselten Dateien, falls etwas schief läuft. Eine verschlüsselte Sicherung ist immerhin besser als gar keine Sicherung. Sobald Sie Ihre Dateien jedoch wiederhergestellt und überprüft haben, dass sie nicht beschädigt sind, wird diese Sicherung überflüssig.

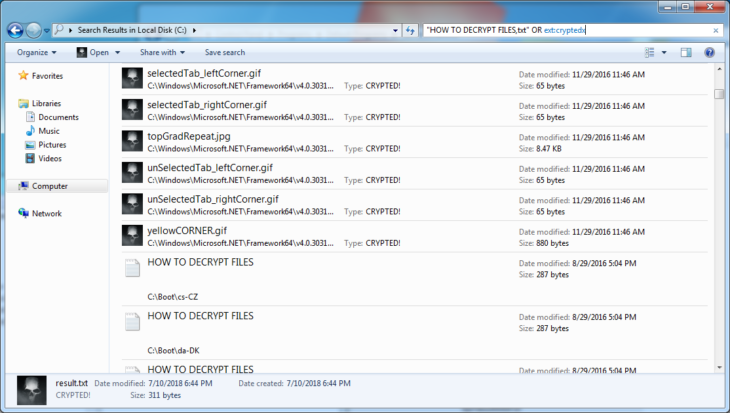

In unserem letzten Schritt werden wir also über den Windows Explorer alle verschlüsselten Dateien sowie die Lösegeldforderungen suchen, um sie zu löschen:

Markieren Sie einfach alle gefundenen Dateien und löschen Sie sie, wie Sie es auch mit anderen Dateien tun. Das war es auch schon. Wir haben die Ransomware entfernt und und unsere Dateien wiederhergestellt.

Tipps zum Vermeiden von Ransomware

Eins vorweg: Ransomware ist auch nur eine reguläre Malware. Alle Maßnahmen, die gegen typische Malware-Bedrohungen wirksam sind, schützen auch vor Ransomware:

- Halten Sie Ihre Software und Ihr Betriebssystem immer auf dem neuesten Stand, um Ihren Computer vor Exploits und Drive-by-Downloads zu schützen.

- Vermeiden Sie gefährliche Aktivitäten, wie das Verwenden von Raubkopien oder Öffnen von E-Mail-Anhängen bei unbekanntem Absender. Selbst wenn Sie den Absender kennen sollten, gebrauchen Sie Ihren gesunden Menschenverstand. Es gibt keinen Grund, eine Rechnung, Bestellbestätigung oder Sonstiges in ein ZIP-Archiv zu packen und per E-Mail-zu versenden, da viele Dokumentformate bereits komprimiert sind. ZIP dient in diesem Fall nicht dazu, die Dateigröße zu verringern, sondern um die E-Mail-Filter zu umgehen, die möglicherweise schädliche Anhänge aufspüren sollen.

- Nutzen Sie ein zuverlässiges Antivirus- und Anti-Malware-Programm, um Ihren Computer generell zu schützen.

Es gibt auch noch eine Reihe weiterer Vorkehrungen, um sich zu schützen. Eine der Wichtigsten sind natürlich Sicherungen. Sie bieten zwar keinen Schutz vor der Ransomware selbst, können aber den Schaden erheblich minimieren. Hierbei sollte die allgemeine 3-2-1-Regel beachtet werden: Legen Sie 3 Kopien Ihrer Daten an. 2 der Kopien dürfen nicht von Ihrem Computer aus zugänglich sein. 1 dieser Kopien sollte an einem anderen Ort aufbewahrt werden. Weitere Informationen dazu finden Sie auch in unserem Artikel über die Bedeutung von Sicherungen.

Eine bei Cyberkriminellen beliebte Methode zum Zugriff auf andere Computer, insbesondere Server, sind Fernwartungstools wie RDP oder TeamViewer. Sollten Sie auf Ihren Systemen also derartige Tools einsetzen, müssen Sie beim Installieren von Sicherheitspatches besonders vorsichtig sein. Außerdem empfehlen wir komplexe Kennwörter und Benutzernamen, die sich nicht leicht erraten lassen und auch nicht in sogenannten Passwort-Wörterbüchern zu finden sind. Anderenfalls könnten auch Sie Opfer eines Brute-Force-Angriffs werden, wie es bereits jedes Jahr Tausende Unternehmen erwischt.

Außerdem ist es wichtig, niemals für mehrere Konten oder Systeme dieselben Zugangsdaten zu verwenden. Wird auch nur eines davon beeinträchtigt, können auch alle anderen Systeme oder Server beeinträchtigt werden. Beschränken Sie möglichst auch den Zugang zu Remotezugriffsports, um nur bestimmte IP-Adressen oder -Bereiche zuzulassen. Wenn das nicht machbar ist, ändern Sie den Standardwert der Ports auf andere Werte, damit es für Angreifer schwieriger wird, die von Ihnen eingesetzte Fernwartungssoftware herauszufinden.

Noch ein Wort dazu: Beachten Sie unbedingt auch, dass kein Sicherheitsprogramm Sie vor Angriffen über ein Fernwartungstool schützen kann. Das liegt daran, dass die Angreifer es schlicht deaktivieren oder deinstallieren können, bevor sie ihre Ransomware ausführen. Es ist also wie schon erwähnt unerlässlich, den Fernzugriff auf Ihr System so weit einzuschränken, wie nur möglich, und starke Kennwörter zu verwenden.

Haftungsausschluss: Dieser Artikel und das Webinar dienen allein zu Präsentationszwecken. Es gibt die unterschiedlichsten Ransomware-Varianten und für viele von ihnen ist je nach Einsatzzweck ein anderer als der hier beschriebene Ansatz zum Entfernen erforderlich. Uns ist durchaus bewusst, dass es für jede Regel eine Ausnahme gibt und die Situation wesentlich komplexer ausfallen kann. Auf all diese Ausnahmen einzugehen, wäre jedoch nicht im Sinne dieses Blogartikels. Sollten Sie beim Entfernen von Malware Unterstützung benötigen, laden Sie sich gern unser kostenloses Emsisoft Emergency Kit herunter oder wenden Sie sich an unsere Malware-Analytiker unter [email protected].

Wir wünschen eine schöne (Malware-freie) Zeit.

Übersetzung: Doreen Schäfer